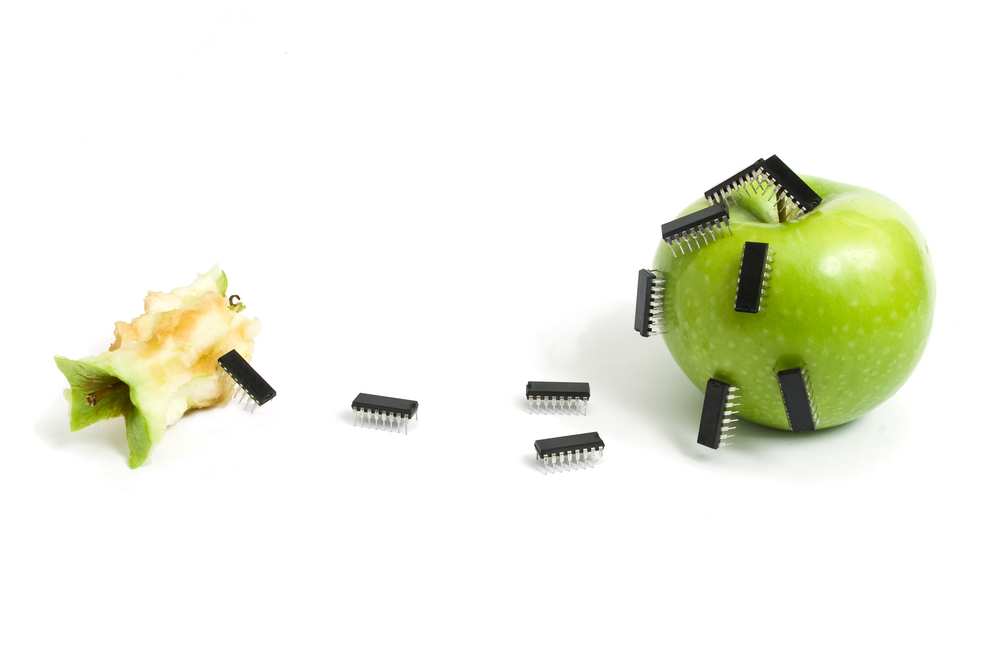

Mit seinem geschlossenen Ökosystem und seiner geschickten Kommunikation pflegt Apple sein Image einer uneinnehmbaren Festung. In Bezug auf Cybersicherheit ist niemand unangreifbar.

„Was in Ihrem iPhone geschieht, bleibt in Ihrem iPhone”. Dies ist die Botschaft, die die CES-Besucher dieses Jahr in weißen Lettern auf einem riesigen schwarzen, sich über 13 Stockwerke erstreckenden Banner lesen konnten. Eine großangelegte Kommunikationsoperation von Apple, um für sein Ökosystem zu werben und sich als glühenden Verteidiger des Datenschutzes zu präsentieren. Leider musste das Unternehmen kaum drei Wochen später eine bedeutende Sicherheitslücke in FaceTime einräumen, die es gestattet, iPhone-Benutzer ohne deren Wissen abzuhören. Daran anschließend wurde MacOSX von der Malware CookieMiner infiziert. Es handelt sich dabei um einen Cyberangriff, der das Hacken und Stehlen von Kryptowährungen aus dem Besitz der Opfer ermöglicht. Und nach der Entdeckung einer Sicherheitslücke bezüglich Zero Day in der neuen Version von macOS, Mojave, ist schon allein der Anfang des Jahres 2019 Beweis genug, dass in Bezug auf Cybersicherheit niemand unangreifbar ist. Nicht einmal die Marke mit dem Apfel.

Das Gerücht der Unangreifbarkeit von Apple

Tatsächlich wurde Apple lange Zeit als ein unangreifbares System wahrgenommen. Ein Gerücht, dass laut David Gueluy, Innovationsleiter bei Stormshield, im Wesentlichen auf drei Gründen beruht. „In der Vergangenheit war Apple zunächst von Angriffen verschont, weil es weniger Nutzer gab, als bei Microsoft, sodass es sich nicht als Ziel empfahl. Außerdem erweckt das geschlossene Ökosystem einen Anschein von Kontrolle und Unangreifbarkeit. Und schließlich ist der Datenschutz bei Apple zu einem Werbeargument geworden, über das intensiv kommuniziert wird, sodass sich der Zusammenhang von Apple und dem Gedanken der Sicherheit in den Köpfen immer mehr festsetzt. “

Seit einigen Jahren ist Apple nun aber wiederholt zum Ziel von Angriffen geworden. Infolge des Erfolgs des iPhones und des MacBooks ist die Anzahl der Nutzer des Apple-Ökosystems in die Höhe geschnellt, und deren häufig mit Kommunikationsdienstleistern und Entscheidungsträgern in Verbindung gebrachtes Profil weckt Begehrlichkeiten. „Cyberangriffe sind oft finanziell motiviert“, beobachtet David Gueluy. Die Folge: die an den Apple-Produkten entdeckten Sicherheitslücken werden immer mehr und sind bisweilen von einem starken Medienecho begleitet, wie der Hackerangriff auf die iCloud 2014, als die Daten und die Privatsphäre mehrerer Hollywoodstars beeinträchtigt wurden. „Der Fall der iCloud war beispielhaft, denn er erinnert daran, dass Sicherheit ein globales Problem ist: wir neigen dazu, viel über Geräte nachzudenken, wobei aber alle benutzten Dienste und Tools noch zusätzliche Risiken darstellen“, bemerkt David Gueluy.

Im App Store wimmelt es vor Spionen

Einige veranlasst dies, zu sagen, dass Mac-Nutzer nicht besser geschützt sind, als Windows. Ein Blick in die National Vulnerability Database genügt, um festzustellen, dass auch das Apple-Ökosystem seinen Anteil an den CVE (Common Vulnerabilities and Exposures) hat.

Inzwischen zielt ein Drittel der Angriffe auf Mobiltelefone ab. Android bleibt zwar das am häufigsten betroffene Betriebssystem, aber auch iOS ist verwundbar. Vor dem Auftauchen der Malware CookieMiner in 2019 können wir noch willkürlich die Malware XCodeGhost aufzählen (die laut FireEye mehr als 4 000 Apps in App Store infiziert hatte), die Spyware Pegasus, den Trojaner Acedeceiver oder auch die Ransomware KeRanger.

Der Apple-Nutzer ist die wichtigste Schwachstelle

„Die Ökosysteme werden immer widerstandsfähiger. Die größte Schwachstelle ist heute der Nutzer selbst“, unterstreicht ein Sicherheitsexperte bei Stormshield. Und dabei gibt es einfache, effiziente Verhaltensweisen, die jeder beherzigen kann, um die Risiken in Grenzen zu halten. „Wie alle Softwareanbieter beschäftigt Apple eigens Leute dafür, Sicherheitslücken zu schließen. In puncto Cybersicherheit ist daher die wichtigste Verhaltensweise, regelmäßig Aktualisierungen vorzunehmen“, erinnert er.

Zu den grundlegenden Regeln gehört, keine verdächtigen Anhänge herunterzuladen, sich für die Zwei-Faktor-Authentifizierung zu entscheiden, oder auch ein sicheres Passwort zu wählen und es regelmäßig zu ändern. Und selbstverständlich, nur Anwendungen zu installieren, deren Herkunft man kennt. „Man muss sie entweder vom App Store herunterladen, oder sie von der offiziellen Website des Softwareanbieters holen“, erläutert dieser Spezialist für Cybersicherheit. Um zu vermeiden, sich mit einer Schadsoftware wiederzufinden, überprüft man die Identität des Softwareanbieters, um zu sehen, ob es sich um denselben handelt, wie bei den anderen Anwendungen im Store, man sieht sich die Kommentare an und vor allem ... seinen Preis. Wenn die Anwendung sehr viel günstiger ist, als erwartet, ist etwas faul. „Es handelt sich um dieselben Vorsichtsmaßregeln, wie gegen das Phishing“, fasst Julien Paffumi, Manager für Produktmarketing bei Stormshield zusammen. Wenn es zu schön ist, um wahr zu sein, handelt es sich mit Sicherheit um eine Falle! “

Und dieses Phänomen betrifft nicht nur mehr den privaten Gebrauch. Mit der zunehmenden Leistungsfähigkeit, neuen Funktionen und wirkungsvollen Marketingkampagnen erobern sich die verschiedenen Produkte von Apple auch ihren Platz in den Unternehmen. Diesen Unternehmen erlauben speziellere Lösungen, sich in mehrerlei Hinsicht zu schützen:

- Eine Firewall schützt den Datenverkehr mit dem Netz, indem sie die Flüsse filtert, um gefährliche Websites und Inhalte zu erkennen. Genau das bietet die Lösung Stormshield Network Security. Dieses System ist besonders empfehlenswert um sichere Verbindungen zu gewährleisten.

- Verschlüsselungslösungen, um Daten auf MacBooks und anderen iPhones zu schützen. Nachlässigkeit, Böswilligkeit oder Industriespionage, die Daten von Unternehmen sind zu einem wichtigen Wettbewerbsfaktor geworden, und der Diebstahl von Daten wird weithin unterschätzt. Das Stormshield Data Security Angebot bietet die durchgehende Datenverschlüsselung vom Benutzer bis hin zum Datenempfänger; auf diese Weise wird ein transparenter Schutz gegen MITM-Angriffe (man-in-the-middle attacks), gegen eine böswillige Administration und gegen Datenverlust gewährleistet.