Angesichts der wachsenden Bedrohungen, die unsere industriellen Systeme und ihre IT-Infrastrukturen schädigen können, besteht das Ziel zunächst vor allem darin, die Angriffsfläche für solche Gefahren zu reduzieren. Mitunter können bereits ganz belanglose Handgriffe und Tätigkeiten Angriffsflächen bieten. Zum Beispiel, wenn Sie sich morgens bei der Arbeit einen Kaffee von der Kaffeemaschine holen. Ein auf den ersten Blick unbedenklicher Handgriff, durch den jedoch bereits eine gesamte Produktionskette gefährdet werden konnte. Aber ist es mit der Vielzahl der uns zur Verfügung stehenden Technologien und Techniken nicht möglich, die industriellen Infrastrukturen optimal zu schützen? Antworten auf diese Frage gibt es über den Link.

Alles begann mit einem Reddit-Artikel. In dem im Juli 2017 geschriebenen Artikel führt der Autor die Schwierigkeiten seines (petrochemischen) Industrieunternehmen auf eine Infektion mit einer Malware zurück. Dieses Unternehmen ist Eigentümer zahlreicher Fabriken in Europa, die lokale sowie Remote-Kontrollräume besitzen. Der Autor selbst arbeitet im Remote-Kontrollraum und eines Tages erhielt er einen Anruf aus einer Fabrik, deren lokaler Kontrollraum stillstand. Nachdem der lokale Betreiber den Sachstand kurz beschrieben hatte, schlussfolgerte der Autor, dass es sich um den Angriff mit einer Ransomware handelte (Ja! Eine derjenigen, die die Welt Mitte 2017 in Atem hielt).

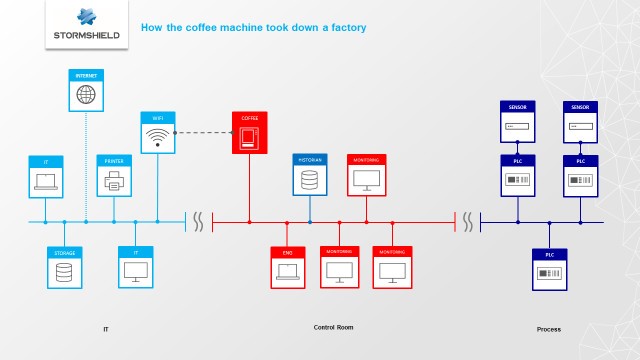

Das sollte unmöglich sein, da die Computer des lokalen Kontrollraums der Fabrik keine Internetverbindung haben. Die Lösung ist nichtsdestotrotz einfach. Der Autor beschließt, ein Remastering aller Computer durchzuführen. Remastering bedeutet, dass der aktuelle Speicher gelöscht und alles neu installiert wird. Trotz der Neuinstallation waren die Computer einige Minuten später erneut infiziert. Nach langem Kopfzerbrechen und gerauften Haaren konnte die Ursache für die wiederholten Infektionen gefunden werden: die Kaffeemaschine. Einige Wochen zuvor wurde eine neue intelligente Kaffeemaschine in der Fabrik installiert. Sie verfügt über eine Internetverbindung und gibt automatisch Bestellungen auf. Sie war leider auch mit dem Netzwerk des lokalen Kontrollraums und nicht mit einem isolierten WLAN-Netzwerk verbunden. Das war das Eingangstor für die Malware. Glücklicherweise führte es nicht zu einem Stillstand der Fabrik.

Es gibt eine große Anzahl an Verkäufern und Experten im Bereich Cybersicherheit. Wie kann eine einfache, nicht gezielte Ransomware diese kritische Umgebung erreichen? Es stehen zahlreiche Strategien zur Verfügung, die durch eine Reduzierung der Angriffsfläche die Infektion verhindern hätten können. In diesem Artikel lernen Sie fünf Lösungen kennen, mit denen die Angriffsfläche für solche Gefahren reduziert werden kann. Und Sie können Ihre Industrie schützen.

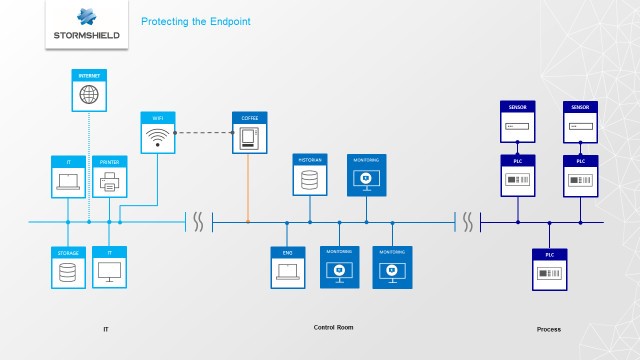

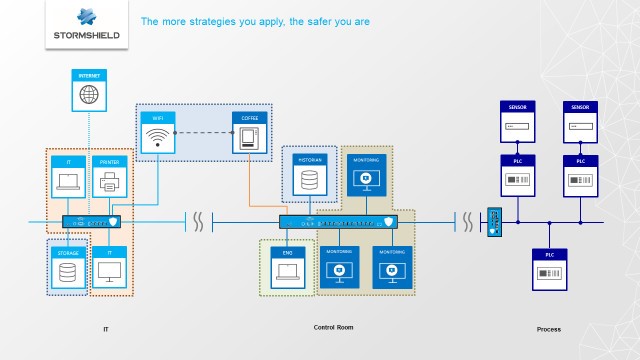

Ein kurzer Überblick über die Industrie und die Verbreitung der Malware in rot.

Ein kurzes Vorwort für diejenigen, die sich fragen, was ein Oberflächenangriff ist. Laut des Wörterbuchs „The Cybersecurity to English Dictionary“ sind diese Art von Angriffen „die Summer des potenziellen Expositionsbereichs, die genutzt werden könnte, um einen unberechtigten Zugriff auf einen Teil einer digitalen Umgebung zu erhalten. Dieser Bereich umfasst normalerweise die Hardware der Netzwerkumgebung (wie Firewalls) und Webserver (Hardware, die internetfähige Anwendungen hostet). Er kann auch erweiterte Bereiche der Umgebung wie externe Anwendungen, Dienstleistungen von Lieferanten und mobile Geräte umfassen, die einen berechtigten Zugriff auf wertvolle Informationen oder Dienstleistungen haben.“ Ende des Zitats.

Lösung #01: Gewährleisten Sie die Endpoint Protection

Laut des Wörterbuchs „The Cybersecurity to English Dictionary“ ist die Endpoint Protection ein „Begriff, der eine Reihe an Sicherheitssoftwares beschreibt, die für die meisten nutzerbetriebenen digitalen Geräte Standard geworden sind. Die Sicherheitssoftware kann Anti-Malware, persönliche Firewalls, IPS und andere Schutzprogramme- und -prozesse umfassen.“

Hätte die Fabrik im lokalen Kontrollraum über Endpoint Protections verfügt, dann hätte das Virus nicht alle Computer befallen können.

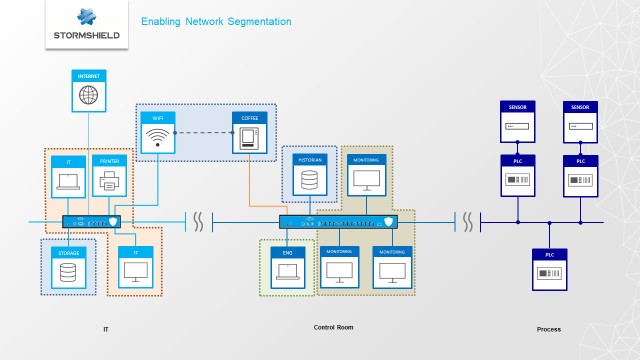

Lösung #02: Erstellen Sie eine Netzwerksegmentierung

Bleiben wir bei der gleichen Quelle, die uns erklären wird, was eine Netzwerksegmentierung ist: „Das Aufteilen einer einzigen Reihe an Geräten, Schaltungen und Anwendungen, die Daten in kleineren Abschnitten verbinden, tragen, übertragen, kontrollieren und sichern. So kann jeder Abschnitt diskreter verwaltet, die wertvollsten Abschnitte am besten gesichert und kleinere Abschnitte im Falle einer Malware-Infektion oder eines anderen Vorfalls betroffen werden.“

Bei einer solchen Netzwerksegmentierung können zwei Zonen nicht miteinander kommunizieren und das Virus hätte die Computer des lokalen Kontrollraums nicht befallen können. Wie schade für die Kaffeemaschine.

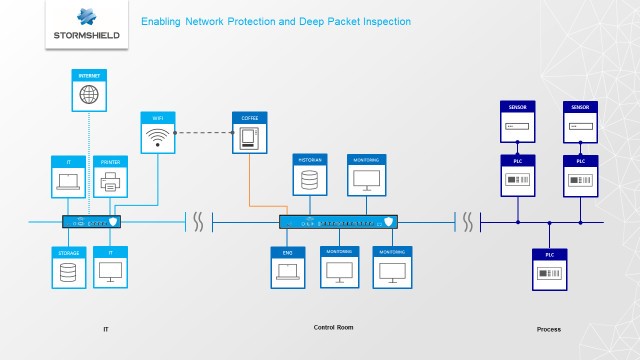

Lösung #03: Entwickeln Sie einen besseren Netzwerkschutz und die Deep Packet Inspection

Nach der Segmentierung konzentrieren wir uns auf den Netzwerkschutz. Es handelt sich um „Verteidigungs- und Schutzmaßnahmen, die spezifische, miteinander vernetzte Geräte schützen. Firewalls sind ein Beispiel für eine Netzwerkschutztechnologie.“

Zusätzlich zu diesen Firewalls können Sie eine Deep Packet Inspection hinzufügen. Die DPI ist „eine Art Filter für Netzwerkpakete, der den Datenteil (und vielleicht auch den Header) eines Pakets untersucht, wenn es einen Inspektionspunkt passiert, und nach Protokollverstößen, Viren, Spam, Eindringlingen oder festgelegten Kriterien sucht und entscheidet, ob das Paket passieren darf.“ Das ist die Definition von Wikipedia.

Durch den Filtermechanismus der Firewall hätte ein Netzwerkschutz die Konnektivität zwischen den Computern des lokalen Kontrollraums und der Kaffeemaschine verhindert. Sollte Konnektivität benötigt werden, gäbe es eine Überprüfung durch den DPI-Mechanismus. In beiden Fällen wäre das Virus auf dem Müll gelandet. Genau wie schlechter Kaffee.

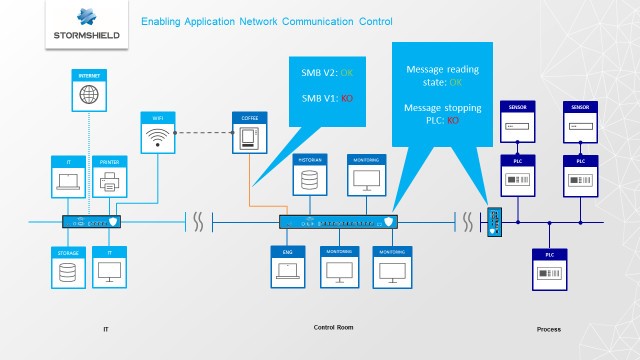

Lösung #04: Erstellen Sie eine Kommunikationssteuerung für Anwendungsnetzwerke

Hinter einem komplizierten Namen versteckt sich eine relativ einfache Lösung mit der „Fähigkeit, sicherzustellen, dass nur vordefinierte oder im Voraus genehmigte Nachrichten durch die DPI-Punkte gelangen.“

Muss ich das wirklich erklären? Ok, mit einer Kommunikationssteuerung für Anwendungsnetzwerke verhindern Sie nicht nur die Nutzung undefinierter Nachrichten, Sie können auch aus den echten Nachrichten (die nicht von der DPI blockiert wurden) die auswählen, die Sie weiterleiten möchten.

Lösung #05: Trinken Sie keinen Kaffee mehr

Ok, das ist einfach. Und das gilt auch für Teetrinker.

Aber wenn Sie die vorangehenden Lösungen befolgen, werden Sie nicht so weit gehen müssen. Wer will Zucker?

Schlussfolgerung: Wie schützen Sie Ihre Industrie vor der Kaffeemaschine?

Setzen Sie alle Lösungen um. Je mehr Strategien Sie durchführen, desto besser schützen Sie sich.