Die Angriffsfläche umfasst die Gesamtheit der Cybersicherheitsrisiken, denen ein Unternehmen oder eine Organisation ausgesetzt sein kann. Sie ist (häufig) sehr groß, was bedeutet, dass ein Cyberangriff aus nahezu jeder Richtung erfolgen kann. Um Bedrohungen zu antizipieren und Gegenmaßnahmen einleiten zu können, wurde seit 2011 eine Methode zur modellhaften Darstellung von Cyberangriffen entwickelt: die Kill Chain.

Die sogenannte Kill Chain fußt auf einem militärischen Konzept zur Identifizierung der Struktur eines Angriffs und bietet einen Rahmen, um Cyberangriffe sowie vor allem die Vorgehensweisen von Cyberkriminellen besser zu verstehen. Wie funktioniert die Kill Chain? Welche Schritte umfasst sie? Wie wurde das Modell entwickelt? Und warum ist die Kill Chain nach wie vor unabdingbar für die Cybersicherheit? Die Erläuterungen und Entschlüsselungen zu diesen Fragen finden Sie in diesem Artikel.

Was ist die Kill Chain?

Die Kill Chain wurde 2011 in einem White Paper von Lockheed Martin, einem US-amerikanischen Unternehmen, das auf Luft- und Raumfahrt sowie Verteidigung spezialisiert ist, entwickelt. Es handelt sich dabei um einen analytischen Rahmen, innerhalb dessen die verschiedenen Schritte eines Cyberangriffs aufgesplittet und untersucht wurden – einen Präventionsrahmen, der ursprünglich entwickelt wurde, um Eindringversuche in Computernetzwerke mittels Advanced Persistent Threats (APTs) einzudämmen. Daher stammt auch die ursprüngliche Bezeichnung „Intrusion Kill Chain“. In der Folge setzte sich das Modell der Cyber Kill Chain durch.

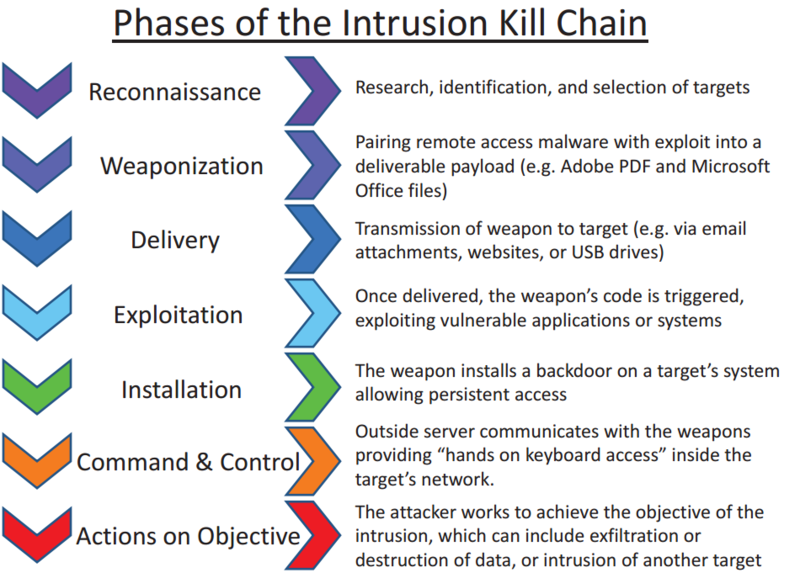

Es beruht auf der Idee, dass ein Cyberangriff sieben aufeinanderfolgende Schritte durchlaufen muss, um erfolgreich zu sein, von der Aufklärung bis hin zur Datenextraktion. Daraus folgt die Annahme, dass ein fehlendes Glied in dieser Kette dazu führt, dass der Cyberangriff vereitelt wird.

Die sieben Schritte der Kill Chain lauten:

- Aufklärung: Dies ist der Schritt, der jeder weiteren Handlung vorausgeht. Hierbei geht es darum, das Ziel (ein Unternehmen, eine Person oder sogar eine Komponente) auszuwählen und Informationen diesbezüglich zu sammeln. Wenn beispielsweise eine Person das Ziel ist, könnte der Angriff eine soziale Facette haben, sodass die Aufklärung über soziale Netzwerke erfolgt. Bei einem Angriff auf ein Unternehmen versuchen Angreifer möglicherweise, Domänen, Subdomänen und andere IP-Adressen zu ermitteln. Letztlich umfasst der Schritt der Aufklärung auch (und vor allem) die Identifizierung von Schwachstellen, die Cyberkriminelle ausnutzen können.

- Bewaffnung: Nach der Aufklärung bereiten Angreifer die Tools (und insbesondere die Malware) vor, die sie während ihres zukünftigen Angriffs einsetzen möchten.

- Lieferung: In diesem Schritt versuchen Cyberkriminelle einfach, dafür zu sorgen, dass das entwickelte Tool an genau die Stelle gelangt, an der es den größten Schaden anrichten kann. Das ist der Zeitpunkt, an dem die Phishing-E-Mail verschickt, der infizierte USB-Stick platziert oder die Malware im Netzwerk verteilt wird…

- Ausnutzung: Wie der Name bereits andeutet, erfolgt in diesem Schritt die Aktivierung des Schadcodes auf dem infizierten Rechner, um die technische Schwachstelle auszunutzen und die Kontrolle über das Zielsystem zu erlangen.

- Installation: Während der Installation wird der Zugriff auf das IT-Asset konsolidiert, mit dem Ziel, sich (unauffällig) langfristig im betroffenen System einzurichten. Dabei versuchen Cyberkriminelle, eine Backdoor auf dem infizierten Rechner zu installieren.

- Steuerung und Kontrolle: Nachdem die Angreifer einen dauerhaften Zugang zum System eingerichtet haben, errichten sie mithilfe des zuvor installierten Tools einen Kommunikationskanal zwischen dem kompromittierten System und einem externen Steuerungsserver, der als C2 (Command and Control, Steuerung und Kontrolle) bezeichnet wird.

- Aktionen mit Auswirkungen auf das Ziel: Aktionen mit Auswirkungen auf das Ziel bilden den letzten Schritt der Kill Chain. Es können verschiedene Vorgehensweisen eingesetzt werden, wie z. B. Datenextraktion oder Verschlüsselung auf dem IT-Asset. Hierbei kann der infizierte Rechner auch als Ausgangspunkt für eine laterale Ausbreitung auf andere Rechner dienen.

Einige Kill-Chain-Modelle beinhalten noch den achten Schritt der Monetarisierung: Hier versuchen Cyberkriminelle, Geld zu erwirtschaften, entweder mithilfe von zuvor eingesetzter Ransomware oder durch den Weiterverkauf gestohlener Daten. Das traditionelle theoretische Modell geht allerdings nicht näher auf die Tatsache ein, dass unterschiedliche Gruppen an diesen sieben Schritten beteiligt sein können, oder dass nicht alle Cyberkriminellen tatsächlich jeden Schritt durchlaufen. Im Zuge der Professionalisierung von kriminellen Gruppierungen und dem Aufkommen der Ökonomie der Verwundbarkeit könnten manche Angreifer beispielsweise einen Erstzugang von einer anderen Gruppe kaufen und anschließend direkt mit dem dritten Schritt der Kill Chain fortfahren. Solche Besonderheiten erfordern eine Weiterentwicklung des Modells, bei der alternative Versionen der Kill Chain entstehen.

Die Weiterentwicklung des Kill-Chain-Modells

Das Kill-Chain-Modell war (und ist) ein wirksames Mittel, um Cyberangriffe in aufeinanderfolgende Schritte zu unterteilen. Doch angesichts moderner, dynamischer Vorgehensweisen, bei denen einige dieser Schritte übersprungen oder wiederholt werden können, stößt es an gewisse Grenzen. Sein Einsatz bleibt theoretisch und ist möglicherweise weniger effektiv bei komplexen Angriffen, bei denen Desinformation, Betrug oder Einflussnahme – oder sogar interne Bedrohungen – zum Einsatz kommen. Um diese Beschränkungen im Hinblick auf die lineare Abfolge und die Granularität zu überwinden, sind neue Modelle entstanden.

Eines der bekanntesten ist das MITRE ATT&CK-Framework (Adversarial Tactics, Techniques and Common Knowledge), ein umfassendes Datenrepositorium der Taktiken und Techniken, die Cyberkriminelle in den verschiedenen Phasen eines Angriffs verwenden. Im Gegensatz zur Kill Chain, die sich hauptsächlich auf die einzelnen Schritte eines Angriffs konzentriert, bietet das MITRE ATT&CK-Repository einen detaillierten Einblick in das spezifische Angriffsverhalten. Dies trägt zu einem besseren Verständnis und zur Simulation von Angriffen bei. Während die Aufklärung eine der sieben Phase der Kill Chain ist, ist sie einer von… vierzehn Schritten bei MITRE ATT&CK. Als dynamisches Modell eignet sich das Framework besser für Organisationen, die eine granulare Sicherheitsbewertung vornehmen und ihre Haltung zur Cybersicherheit proaktiv verbessern möchten. Auch SOC- und CSIRT-Teams greifen auf diesen Standard zurück, um zu verstehen, mit welchen Cyberangriffen sie konfrontiert werden und wie sie effektiv darauf reagieren können. Deshalb ist es für SOC-Betreiber und Lösungsanbieter wichtig, dass sie die verschiedenen ausgegebenen Alarmprotokolle unkompliziert mit einem Element aus dem MITRE ATT&CK-Repository verknüpfen und so eine effizientere Erstreaktion finden können.

Als Ergebnis einer Verschmelzung beider Ansätze wurde die sogenannte Unified Kill Chain mithilfe eines hybriden Forschungsansatzes entwickelt, der „das Designkonzept mit qualitativen Forschungsmethoden kombiniert“. Wie auf der diesbezüglichen Website definiert, umfasst dieses Modell 18 Schritte, die in drei große Phasen unterteilt sind: „In“ (Phase des Erstzugriffs), „Through“ (Phase der Übernahme der Kontrolle über das Ziel) und „Out“ (Phase des Erreichens des Angriffszwecks).

Zur Ergänzung der ursprünglichen Kill Chain schlugen Ben Nimmo und Eric Hutchins aus dem Unternehmen Meta ein neues Repository vor: die „Online Operations Kill Chain“. Dieser neue Ansatz integriert böswillige Online-Verhaltensweisen, wie Spionage, Desinformation, Betrug und mehr. Dieser neue Standard umfasst zehn Schritte, die Aktivitäten wie die Akquirierung von Assets und deren Tarnung, das Sammeln von Informationen, die Koordination oder das Testen von Verteidigungsmaßnahmen abdecken.

Darüber sind noch weitere, branchenspezifischere Rahmenwerke entstanden, wie z. B. das Framework Cyber Fraud Kill Chain, das von der Firma Optiv entwickelt wurde, um Cyberangriffen auf Finanzinstitute zu begegnen.

Die Kill Chain als unverzichtbares Tool für Cybersicherheit

Vor dem Hintergrund all dieser alternativen Frameworks ist die Kill Chain mehr denn je ein unverzichtbares Instrument, um die Cybersicherheit von Unternehmen und Organisationen zu gewährleisten – ein Instrument, auf das auch Cyber-Threat-Intelligence-Teams sowohl zur Untersuchung und zum Verständnis von Cyberbedrohungen als auch zur kontinuierlichen Verbesserung des Schutzes von Cybersicherheitslösungen zurückgreifen.

Durch die frühzeitige Erkennung eines Eindringversuchs und die Implementierung einer Strategie zum Schutz von Endgeräten können Cyberangriffe eingedämmt werden, bevor sie ihre Endphase erreichen. Um sich im Alltag zu schützen, können Sie deshalb auf Lösungen zum Schutz von Endgeräten zurückgreifen. Lösungen zur Erkennung und Reaktion (Endpoint Detection & Response, EDR) sind eine erste Maßnahme zum Schutz von Endgeräten und können durch erweiterte Erkennungs- und Reaktionslösungen (eXtended Detection & Response, XDR) ergänzt werden. Diese aggregieren und analysieren alle Daten der in Ihrer Infrastruktur vorhandenen Assets (Netzwerke, Endgeräte usw.). Durch das Erkennen von Anmeldeversuchen (Aufklärung), das Identifizieren von Dateidownloads auf dem Rechner und die Verwendung einer Sandbox zur Analyse von Dateien (Ausnutzung) oder das Analysieren des ausgehenden Netzwerkverkehrs (Steuerung und Kontrolle) können diese Lösungen Bedrohungen innerhalb der verschiedenen Schritte der Kill Chain erkennen.

Und um Ihre Sicherheitsstrategie noch weiter auszubauen, können Sie Firewalls und Lösung zur Erkennung von Eindringversuchen implementieren. Ob durch die Erkennung sowie das Verhindern der Ausnutzung von Schwachstellen, Web-Sicherheit durch URL-Filterung sowie IP- und Domain-Filterung oder Netzwerksegmentierung, Netzwerkschutzlösungen bieten Ihnen Schutz, Kontrolle und Leistung in den verschiedenen Schritten des Kill-Chain-Modells.

Obwohl sie ursprünglich für traditionelle Computerumgebungen (IT) entwickelt wurde, ist es wichtig zu beachten, dass die Kill Chain auch in Industrieumgebungen (OT) eingesetzt werden kann. In diesem Fall bleiben die sieben Schritte gleich, nur die Aufklärungskriterien (Protokolle und Ports) sowie das endgültige Ziel (das industrielle Kontrollsystem, ICS) unterscheiden sich.