Una “superficie de ataque” se refiere al conjunto de riesgos de ciberseguridad a los que puede estar expuesta una empresa u organización. Es (a menudo) muy amplia, y resulta del hecho de que un ciberataque puede producirse desde casi cualquier lugar. Por esto, para ser capaces de anticiparse a las amenazas e implementar contramedidas, un método de modelización de ciberataques – Kill Chain (cadena de ciberataque) – se lanzó en 2011.

Derivada de un concepto militar para identificar la estructura de un ataque, la cadena de ciberataque (Kill Chain) ofrece un marco para comprender mejor los ciberataques, y los métodos operativos de los ciberdelincuentes en particular. ¿Cómo funciona la cadena de ciberataque? ¿Qué pasos sigue? ¿Cómo ha evolucionado el modelo? ¿Y por qué la cadena de ciberataque sigue siendo una parte indispensable de la ciberprotección? Siga leyendo para obtener más información.

¿Qué es la cadena de ciberataque?

Desarrollada en 2011 en un libro blanco por Lockheed Martin, una empresa aeroespacial y de defensa estadounidense, la cadena de ciberataque se desarrolló como un marco analítico para desglosar y comprender las distintas etapas de un ciberataque. Este marco de prevención se desarrolló inicialmente para tratar de frenar los intentos de intrusión de las amenazas persistentes avanzadas (APT) contra las redes informáticas, de ahí el primer nombre conocido de “Intrusion Kill Chain”. Su título se cambiaría posteriormente por el de modelo “Cyber Kill Chain”.

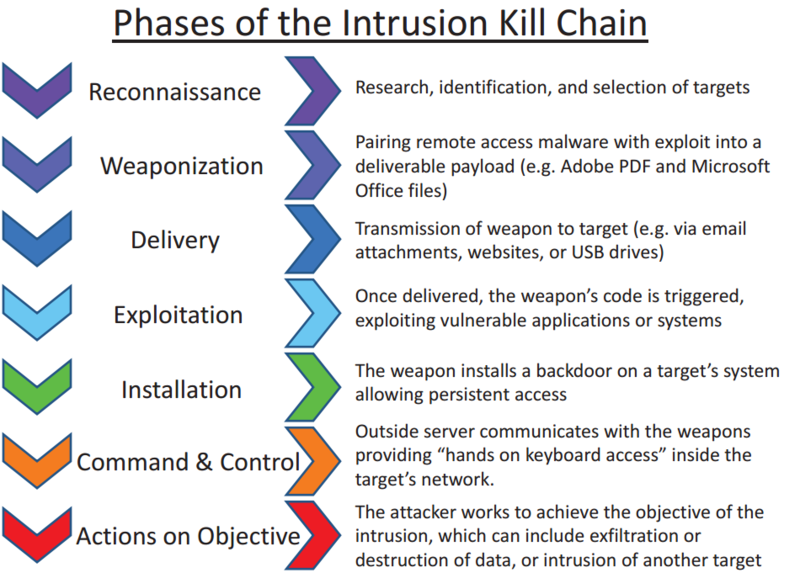

El modelo de cadena de ciberataque se basa en la idea de que un ciberataque debe pasar por siete fases consecutivas para tener éxito, desde la fase de reconocimiento hasta la de extracción de datos. La idea subyacente a este modelo es que, rompiendo un eslabón de esta cadena, es posible contrarrestar el ciberataque.

Las siete fases de la cadena de ciberataque son las siguientes:

- Reconocimiento: es el paso previo a cualquier procedimiento operativo. Consiste en elegir el objetivo (empresa, persona e incluso componente) y recopilar información sobre él. En el caso de un objetivo humano, el ataque puede tener una faceta social y el reconocimiento se realiza en las redes sociales. En el caso de un ataque a una empresa, el reconocimiento puede consistir en identificar dominios, subdominios y otras direcciones IP. Por último, el reconocimiento significa también (y, sobre todo) identificar las vulnerabilidades que el ciberdelincuente puede explotar.

- Aprovisionamiento de armamento: tras la fase de reconocimiento, el ciberdelincuente prepara las herramientas (y en particular el malware) que utilizará durante su futuro ataque.

- Entrega: el objetivo aquí es sencillo: el ciberdelincuente debe asegurarse de que la herramienta que ha desarrollado llega al lugar donde puede hacer más daño. Este es el punto en el que se envía el correo electrónico de phishing, se envía la memoria USB infectada o se despliega el malware en la red.

- Explotación: como su nombre indica, significa activar el código malicioso en la máquina infectada para explotar la vulnerabilidad técnica y tomar el control del sistema objetivo.

- Instalación: la fase de instalación consiste en consolidar el acceso al activo informático. El objetivo es que se instale (discretamente) a lo largo del tiempo. Este es el momento en el que el ciberdelincuente intenta instalar una puerta trasera en la máquina infectada.

- Mando y Control: una vez abierto un punto de acceso permanente a la máquina, el ciberdelincuente establece un canal de comunicación entre el sistema comprometido y un servidor de control externo, conocido como C2 (Mando y Control) utilizando el malware previamente instalado.

- Acciones sobre objetivos: La etapa de acciones sobre objetivos es la última fase de la cadena de ciberataque. En ella pueden producirse varias acciones, como la extracción de datos o el cifrado del activo electrónico. Durante este paso, la máquina infectada también puede utilizarse como punto de partida para permitir el movimiento lateral a otra máquina.

Algunos modelos de cadena de ciberataque también incluyen una octava fase, la monetización, en la que los ciberdelincuentes tratan de recuperar el dinero del ransomware desplegado previamente o mediante la venta de la información robada. El modelo teórico tradicional tampoco deja claro que en estas siete fases pueden intervenir distintos grupos. Sin embargo, no todos los grupos de ciberdelincuentes utilizan todas estas etapas.

Con la profesionalización de los grupos de ciberdelincuentes y la aparición de una economía de la vulnerabilidad, por ejemplo, algunos compran el acceso inicial a otro grupo y sólo se implican a partir de la tercera fase. Todas estas peculiaridades obligan a evolucionar el modelo, dando lugar a versiones alternativas de la cadena de ciberataque.

Un modelo de cadena de ataque en evolución

Aunque el modelo de cadena de ataque Kill Chain ha sido (y sigue siendo) una forma eficaz de dividir los ciberataques en fases secuenciales, tiene algunas limitaciones cuando se enfrenta a métodos operativos modernos y dinámicos que pueden saltarse o repetir algunos de estos pasos. Su utilidad sigue siendo teórica, y puede ser menos eficaz contra ataques complejos que implican desinformación, fraude o interferencia – o incluso amenazas internas. Para hacer frente a estas limitaciones de linealidad y granularidad, han surgido nuevos repositorios.

Uno de los más comunes es el marco MITRE ATT&CK (Adversarial Tactics, Techniques and Common Knowledge o tácticas, técnicas y conocimientos de dominio público de los adversarios), que se desglosa para formar un exhaustivo repositorio de datos de las tácticas y técnicas utilizadas por los ciberdelincuentes a través de las distintas fases que componen un ataque. A diferencia de la cadena de ciberataque, que se centra principalmente en los pasos de un ataque, el repositorio ATT&CK de MITRE ofrece una visión detallada de comportamientos de ataque específicos, lo que ayuda a comprender y simular los ataques más de cerca. El reconocimiento es una de las siete fases de la cadena de ciberataque, y una de las catorce fases de MITRE ATT&CK.

Este modelo dinámico es más adecuado para organizaciones que buscan realizar evaluaciones de seguridad más granulares y mejorar proactivamente su postura de ciberseguridad. Los equipos SOC y CSIRT (CERT) también utilizan este repositorio para comprender los ciberataques a los que se enfrentan y aprender a responder con eficacia. Por eso es importante que los operadores del SOC y los fabricantes de soluciones asocien fácilmente los diferentes registros de log de alerta emitidos con un elemento del repositorio ATT&CK de MITRE, y así poder ejecutar la respuesta inicial de forma más eficiente.

Fruto de la fusión de ambos enfoques, la Cadena Unificada de Ciberataque se desarrolló mediante un planteamiento de investigación híbrido “que combina la ciencia del diseño y los métodos de investigación cualitativa”. Según se define en su propio sitio web, este repositorio comprende 18 fases, divididas en tres etapas principales: “In” (fase de acceso inicial), “Through” (fase de control del objetivo) y “Out” (fase de consecución del objetivo).

Ben Nimmo y Eric Hutchins, de Meta, han propuesto añadir un nuevo repositorio a la cadena de ciberataque original: la cadena de ciberataque de operaciones en línea. Este nuevo enfoque incorpora patrones de comportamiento malicioso en línea, como el espionaje, la desinformación, el fraude, etc. Este nuevo repositorio se estructura en torno a diez fases, que abarcan actividades como la adquisición de activos y el camuflaje, la recopilación de información, la coordinación y las pruebas de defensa.

Han surgido otros marcos más específicos para determinados sectores, como el marco de Cadena de ataque para el Ciberfraude, desarrollado por Optiv en respuesta a los ciberataques contra instituciones financieras.

La cadena de ciberataque: una herramienta vital para la ciberprotección

Con todos estos marcos alternativos, la cadena de ciberataque sigue siendo más que nunca una herramienta indispensable para mantener la ciberseguridad de empresas y organizaciones. Se trata de una herramienta en la que también confían los equipos de Inteligencia de Ciberamenazas, tanto para estudiar y comprender las ciberamenazas como para la mejora continua de la protección de los productos de ciberseguridad.

Una estrategia de protección de puestos de trabajo permite detectar el intento de compromiso desde las primeras fases, ayudando a detener el ciberataque antes de que llegue a su fase final. Para protegerse a diario, puede por tanto utilizar soluciones de protección de puestos de trabajo.

Las soluciones de detección y respuesta para puestos de trabajo (EDR) son una primera respuesta para proteger los dispositivos finales, complementadas con soluciones de detección y respuesta ampliadas (eXtended Detection & Response - XDR). Agrupan y analizan todos los datos procedentes de los activos de su infraestructura (redes, terminales, etc.). Detectando los intentos de conexión (reconocimiento), identificando las descargas de archivos en el equipo y utilizando un sandbox para analizar los archivos (explotación) o analizando el tráfico de red saliente (mando y control), estas soluciones pueden detectar la amenaza en las distintas etapas de la cadena de ciberataque.

Y para mejorar aún más su estrategia de seguridad, puede implantar cortafuegos y soluciones de detección de intrusiones. Al detectar e impedir la explotación de vulnerabilidades, proporcionar seguridad web mediante el filtrado de URL, y el filtrado de IP y de dominios, o segmentar las redes, las soluciones de protección de redes ofrecen protección, control y rendimiento a través de las distintas etapas del modelo de cadena de ataque.

Aunque originalmente se diseñó para entornos TI tradicionales, es importante señalar que la cadena de ciberataque también puede utilizarse en entornos industriales (OT). En este caso, las siete fases siguen siendo las mismas; solo difieren los criterios de reconocimiento (protocolos y puertos) y el objetivo final (el sistema de control industrial, ICS).