Le 23 mars, Microsoft a communiqué au sujet de deux vulnérabilités Zero-day dans la bibliothèque Adobe Type Manager (ATM), permettant d’exécuter du code à distance et activement exploitées dans des attaques ciblées. Aucun correctif n’est disponible pour l’instant.

Les détails sur les vulnérabilités Microsoft

Ces vulnérabilités dans la bibliothèque Adobe Type Manager (qui, malgré son nom, est maintenue exclusivement par Microsoft et inclue dans toutes les versions de Windows vulnérables) permettent à un attaquant d’exécuter du code à distance dans Windows en lui faisant traiter des fichiers de polices de caractères spécialement construits.

Le vecteur d’exploitation de ces vulnérabilités Zero-day Microsoft peut être multiple, allant d’un document (ou exécutable ou script) embarquant une police de caractères malveillante à la visualisation d’un dossier local sur un serveur distant (serveur de l’entreprise ou au travers de WebDav).

Microsoft tente actuellement de fournir un correctif, mais Windows 7, Windows Server 2008 (dont 2008 R2) ne devraient pas recevoir de patchs, n’étant plus maintenus.

Les systèmes concernés par les vulnérabilités Microsoft

Sont concernés les systèmes d’exploitation Windows 10, Windows 8.1, Windows 7 et Windows Server 2008 à 2019.

Pour les versions Windows 10 1703 et supérieures, l’exécution de code malveillant est plus complexe à réaliser, et les actions possibles pour l’attaquant seront drastiquement réduites, avec des privilèges et fonctionnalités limités.

Les recommandations Microsoft

Microsoft communique un ensemble de recommandations et de solutions de contournement dans l’avis de sécurité ADV200006 publié.

Comment réagit Stormshield Endpoint Security aux vulnérabilités Microsoft

Windows Server 2008 à 2016, Windows 7, Windows 8.1 et Windows 10 jusqu’à 1609

Sur ces systèmes, l’exploitation des vulnérabilités va consister à réaliser une élévation de privilèges depuis le noyau.

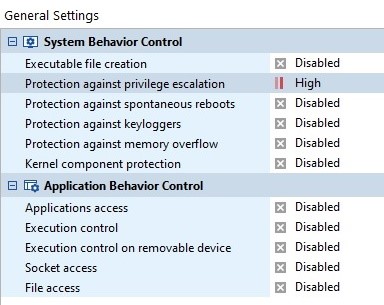

Dans ce cas, l’exploitation est détectée lorsque la protection contre l’élévation de privilèges de SES 7.2 est activée (voir le Guide d’administration SES, page 149).

La "Protection against privilege escalation" est désactivée par défaut.

Windows Server 2019, Windows 10 1703 et supérieures

Sur ces systèmes d’exploitation, la méthode d’attaque n’est pas la même et l’exploitation des vulnérabilités Zero-day ne peut alors pas être détectée par SES.

Comme évoqué plus haut, dans cette configuration, il est important de noter que le code malveillant aura beaucoup de mal à s’exécuter (de nombreuses mitigations offertes par l’OS sont présentes dans ce processus pour détecter le détournement de flux d’exécution). S’il parvient tout de même à s’exécuter, les actions possibles pour l’attaquant seront drastiquement limitées : impossibilité de créer un processus, de créer du code dynamique ou de charger un binaire arbitraire - seuls les binaires signés par Microsoft et présents en local peuvent être chargés.

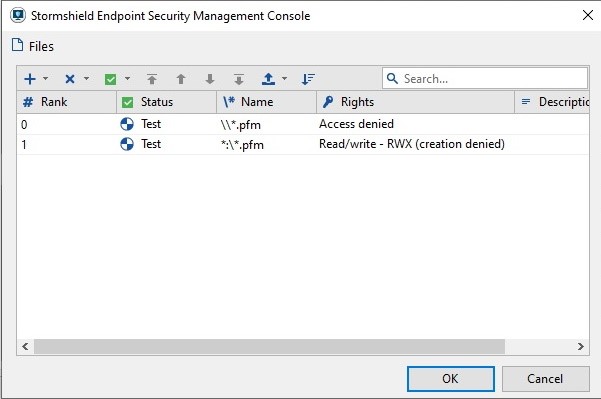

Les fichiers corrompus sont des fichiers de police ‘Adobe Type 1 PostScript’ et portent traditionnellement l’extension .PFM. Il est donc également possible d’auditer la création de tout fichier d’extension .PFM (en local) et la lecture de tout fichier d’extension .PFM (en distant) afin d’alerter sur l’éventuelle exploitation de ces vulnérabilités. Ceci, en créant une règle d’extension pour les fichiers .PFM (voir le Guide d’Administration SES, pages 134-135).

De tels fichiers peuvent être utilisés de manière légitime par certaines applications (par exemple, Acrobat Reader DC contient 3 fichiers PFM dans le sous répertoire Resource\Font\PFM). Cet audit permet principalement de détecter une potentielle exploitation des vulnérabilités lorsque l’utilisateur navigue avec son explorateur de fichiers dans un dossier contenant une telle police.

Comment réagit Stormshield Network Security aux vulnérabilités Microsoft

Protection avec Breach Fighter

Dans le cas où la pièce peut être lancée et est autonome (que ce soit un script, un exécutable ou un document, chacun embarquant un fichier de polices malveillant), l’exploitation de ces vulnérabilités Microsoft sera détectée par Breach Fighter, en tant qu’élévation de privilèges en mode noyau.

Breach Fighter offre donc une protection partielle selon la nature de l’attaque, pour les systèmes Windows Server 2008 à 2016, Windows 7, Windows 8.1 et Windows 10 jusqu’à 1609.

Les systèmes plus récents sont néanmoins moins vulnérables, comme indiqué précédemment.

Protection avec signature IPS - mise à jour du 27/03

« Détection de téléchargement de fichier de type Printer Font » est à présent disponible pour détecter les téléchargements de fichiers PFM, PFB et PFA ainsi que les pièces-jointes d'e-mails portant ces extensions. Configurée en mode « passer » par défaut pour éviter de bloquer d’éventuels (rares) téléchargements légitimes de fichiers portant ces extensions, il est recommandé de la passer en mode « bloquer » tant qu’un correctif n’est pas disponible.

Par ailleurs, une autre signature « Détection de téléchargement de fichier de type Printer Font malicieux » basée sur le contenu malveillant de fichiers utilisés dans les attaques est disponible. Elle est configurée par défaut en mode « bloquer ».