L’année commence fort avec une vulnérabilité critique notée 9,8 (CVSS 3,1) découverte sur les systèmes Microsoft Windows 11 et Serveur 2022 ainsi que les systèmes Windows Server 2019 et Windows 10 (version 1809 et supérieures dans certaines configurations). Le point sur la vulnérabilité Microsoft CVE-2022-21907, avec l’équipe Stormshield Customer Security Lab.

Le contexte de la vulnérabilité Microsoft CVE-2022-21907

Cette vulnérabilité concerne la stack HTTP (http.sys) utilisée en écoute pour traiter les requêtes HTTP sur les serveurs IIS (Internet Information Services). Elle est patchée sur le dernier « patch Tuesday » de janvier 2022. En pratique, l’envoi d’un paquet spécifiquement construit permet une exécution de code à distance (RCE) par des utilisateurs non authentifiés. Le niveau de complexité est faible et ne nécessite pas ou peu d’interaction avec l’utilisateur.

Il ne semble pas exister de Proof Of Concept disponible dans la nature, et cette vulnérabilité CVE-2022-21907 n’est, pour le moment, pas largement exploitée.

Les détails techniques de la vulnérabilité Microsoft CVE-2022-21907

Les détails techniques sont pour le moment sous embargo Microsoft ; nous communiquerons une mise à jour lorsque nous serons autorisés à le faire.

Les systèmes Windows 11 et Server 2022 sont vulnérables par défaut. Cette vulnérabilité est également présente sur les systèmes Windows 10 v1809 et Server 2019 dont la fonction « HTTP Trailer Support » est activée. Ce point peut être vérifié, et désactivé, via la clé de registre suivante :

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\HTTP\Parameters\

"EnableTrailerSupport"=dword:00000001

Positionné à 0, cette fonction est désactivée et la vulnérabilité n’est plus exploitable.

Les moyens de protection fournis par Stormshield face à la vulnérabilité Microsoft CVE-2022-21907

La vulnérabilité CVE-2022-21907 est couverte par le produit Stormshield Network Security (SNS). La solution SES n’est pas indiquée pour protéger contre l’exploitation de cette vulnérabilité.

Protection avec Stormshield Network Security

Les protections existantes suivantes, intégrées de base dans notre IPS grâce au plugin statique « http », couvrent la vulnérabilité :

- http:53 Invalid HTTP Protocol,

- http:55 Possible buffer overflow in HTTP request/reply

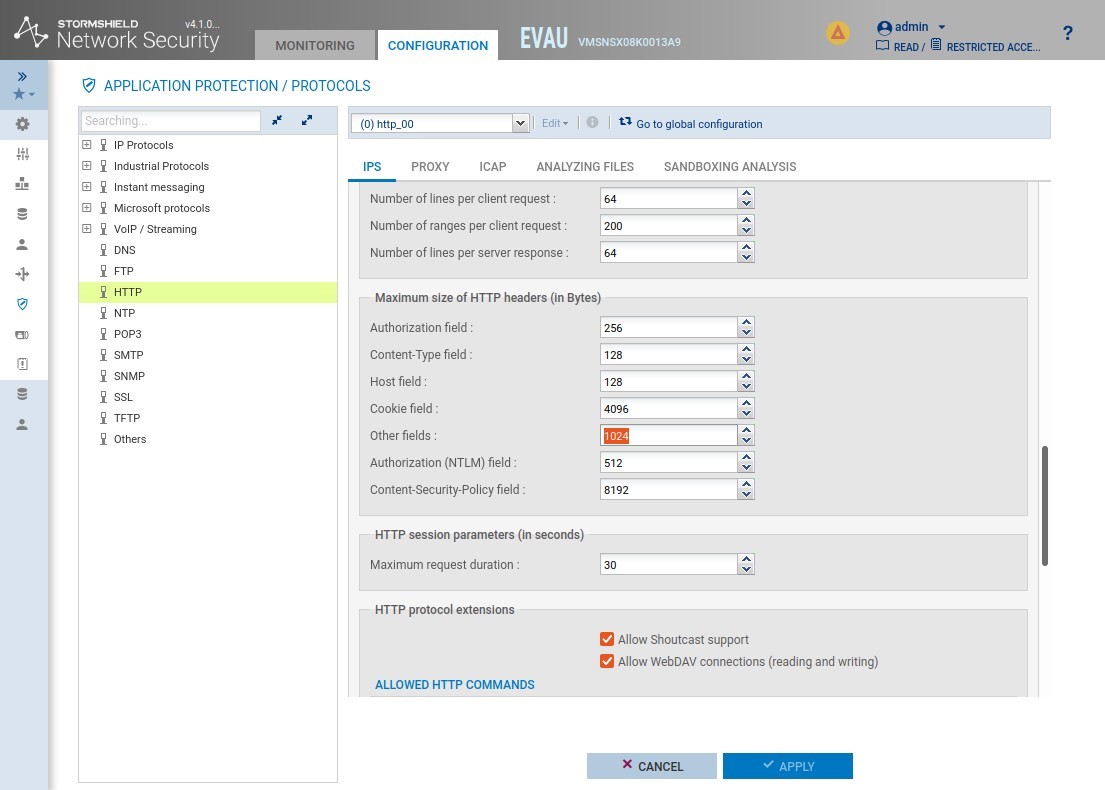

Afin d’être effective, il convient de garder une valeur « Other fields » du menu « maximum size of http header » inférieur à 1 900 octets (par défaut positionné à 1 024) :

Fig. 1: configuration Other Fields SNS

S’agissant d’une attaque sur un serveur Web, la protection sera appliquée sur le flux HTTP. Pour le flux HTTPS, il convient de positionner une solution de déchiffrement SSL avant l’analyse IPS réalisé par le firewall SNS.

Indice de confiance de la protection proposée par Stormshield

Indice de confiance de l’absence de faux positif

Protection avec Stormshield Endpoint Security

La solution SES ne couvre pas contre l’exploitation de cette vulnérabilité.

Recommandations face à la vulnérabilité CVE-2022-21907

- Mettez à jour vos systèmes Windows 11 et Server 2022 avec le « patch Tuesday » de janvier 2022.

- Sur les systèmes Windows Server 2019, Windows 10 version 1809 et supérieurs, positionnez la valeur de registre : HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\HTTP\Parameters\

"EnableTrailerSupport" à 0.