Une vulnérabilité critique d’accès non autorisé impactant le logiciel Cisco Smart Licensing Utility vient de voir le jour. Elle est identifiée sous la référence CVE-2024-20439 et obtient un score CVSS v3.1 de 9,8.

Elle impacte les versions suivantes du produit :

- 0.0

- 1.0

- 2.0

Il convient de porter une attention particulière à cette vulnérabilité, car elle est activement exploitée et les détails techniques permettant à un attaquant d’exploiter cette faille sont disponibles publiquement.

Le vecteur initial de la vulnérabilité Cisco

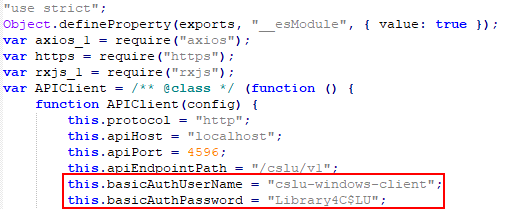

La vulnérabilité permet à un attaquant de se connecter à l’API de Cisco Smart Licensing Utility en tant qu’administrateur en utilisant un compte dont l’identifiant et le mot de passe sont prédéfinis et statiques dans le code de l’API.

Les détails techniques de la vulnérabilité Cisco

L’application Cisco Smart Licensing Utility expose une API REST sur l’ensemble des interfaces disponibles ; il est donc possible pour un attaquant ayant un accès réseau au serveur hébergeant l’API d’exploiter cette vulnérabilité.

La modélisation de l'attaque avec MITRE ATT&CK

MITRE ATT&CK

- T1190 (Exploit Public-Facing Application)

Les moyens de protections avec Stormshield Network Security face à la vulnérabilité Cisco

Protection face à la CVE-2024-20439

Les firewalls Stormshield Network Security (SNS) détectent et bloquent par défaut l’exploitation de la CVE-2024-20439 via la signature :

- http:client.237 : Exploitation d'une vulnérabilité de type mot de passe codé en dur dans Cisco Smart Licensing Utility (CVE-2024-20439)

Indice de confiance de la protection proposée par Stormshield |

Indice de confiance de l’absence de faux positif |

Recommandations face à la vulnérabilité Cisco

Il est ainsi fortement recommandé de mettre à jour l’applicatif Cisco Smart Licensing Utility en version 2.3 (ou supérieure). Consultez également le bulletin officiel.