Les vulnérabilités s’enchaînent en cette fin du mois de septembre : CVE-2021-22005, faille dans Microsoft Exchange ou encore nouvelle version du malware StealBit. Le point sur les protections Stormshield.

CVE-2021-22005 : une vulnérabilité dans la télémétrie VMware

Cette vulnérabilité concerne la télémétrie des systèmes VCenter VShpere (v7.0 et v6.7) et permet à un attaquant d’uploader des fichiers arbitraires sur le serveur, à l’emplacement de son choix. Il peut ainsi exploiter le système Linux cible pour exécuter du code malveillant.

Stormshield vous protège de l’exploitation de cette CVE-2021-22005 (CVSS 9.8) sur les systèmes VMware et VCenter avec la signature SNS http:client:header.216. Celle-ci nécessite l’activation du proxy SSL.

Indice de confiance de la protection proposée par Stormshield

Indice de confiance de l’absence de faux positif

Malware StealBit : une variante à surveiller

Le malware StealBit est un outil de la famille des « strealers » développé par le groupe LockBit et utilisé pour exfiltrer les données de leurs victimes vers les serveurs C2 des cyber-criminels. Il est démarré après la phase d’exploitation d’une vulnérabilité. Afin de camoufler en apparence son activité, et pour éviter d’être détecté par les solutions de sécurité à base de signatures, les variantes 2.0 étudiées de cet outil utilisent une technique d’appel de DLL non standard afin de charger la librairie réseau.

La solution Stormshield Endpoint Security Evolution permet de détecter et de bloquer l’exécution de ce malware dès son démarrage, avant qu’il n’ait pu causer le moindre préjudice. Une protection effective depuis SES Evolution 2.1.0 au travers de la politique de sécurité fournie par défaut.

Indice de confiance de la protection proposée par Stormshield

Indice de confiance de l’absence de faux positif

Faille Microsoft Exchange : une mauvaise implémentation critique

Le service Autodiscover, présent sur Microsoft Exchange, est utilisé pour connecter automatiquement un nouveau client mail à un serveur Exchange, en lui envoyant les credentials utilisateurs via une URL spécifique de type autodiscover.example[.]com. S’il n’y parvient pas, il réitère sa tentative en tronquant le sous-domaine central, l’URL devient alors autodiscover[.]com. Mais ce dernier peut s’avérer être un domaine public acheté à des fins malveillantes, qui pourra alors recevoir les credentials d’utilisateurs de la messagerie en question.

Stormshield vous protège de la fuite de données liée à la mauvaise implémentation du service Microsoft Exchange Autodiscover avec les signatures SNS http:client:header.215 (elle nécessite également l’activation du proxy SSL) et ssl:client:sni.27 (qui ne nécessite pas le proxy SSL).

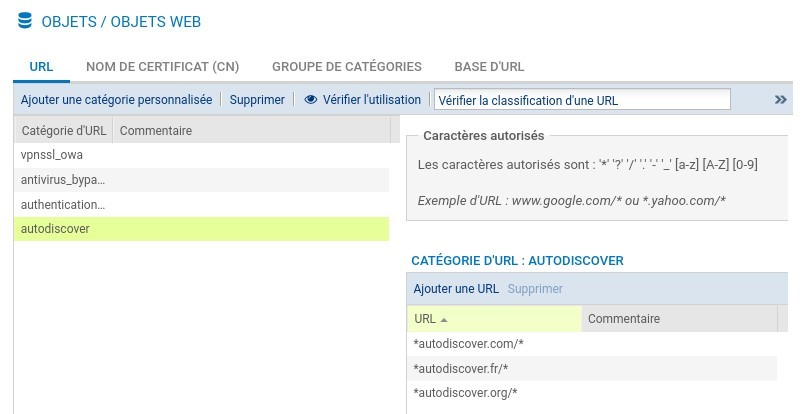

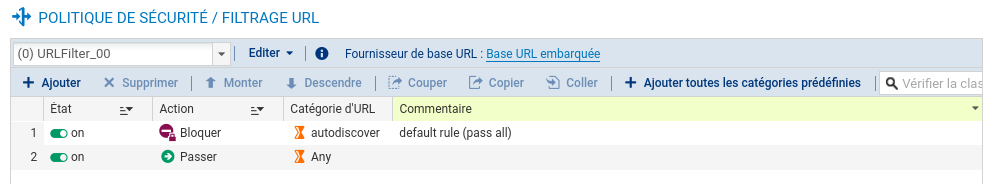

Il est également possible de configurer le filtrage d’URL du SNS pour qu’il bloque les domaines autodiscover.* :

- Créez un objet autodiscover avec l’extension de votre domaine (fr, eu…)

- Ajoutez cet objet à la politique de filtrage d’URL

- Activez la politique dans le filtrage http (et https via le proxy)

Indice de confiance de la protection proposée par Stormshield

Indice de confiance de l’absence de faux positif