La surface d’attaque désigne l’ensemble des risques de cybersécurité auxquels une entreprise ou organisation peut être exposée. Elle est (bien souvent) très large et entraîne le fait qu’une cyberattaque puisse survenir de presque n’importe où. C’est pourquoi, pour pouvoir anticiper la menace et mettre en place des contre-mesures, une méthode de modélisation des cyberattaques a vu le jour dès 2011 : la Kill Chain.

Issue d’un concept militaire pour identifier la structure d’une attaque, la Kill Chain offre un cadre permettant de mieux appréhender les cyberattaques et surtout les modes opératoires des cyber-criminels. Comment fonctionne la Kill Chain ? Quelles sont ses étapes ? Comment le modèle a-t-il évolué ? Et pourquoi la Kill Chain reste-t-elle un indispensable de la cyber-protection ? Explications et décryptage dans cet article.

C’est quoi la Kill Chain ?

Développée en 2011 dans un livre blanc signé Lockheed Martin, entreprise américaine spécialisée dans l'aérospatiale et la défense, la Kill Chain a été développée comme un cadre d’analyse pour décomposer et appréhender les différentes étapes d’une cyberattaque. Un cadre de prévention initialement développé pour tenter d’endiguer les tentatives d’intrusions sur les réseaux informatiques de menaces persistantes avancées (APT), d’où le premier nom connu d’Intrusion Kill Chain. Par la suite, le modèle de Cyber Kill Chain sera adopté.

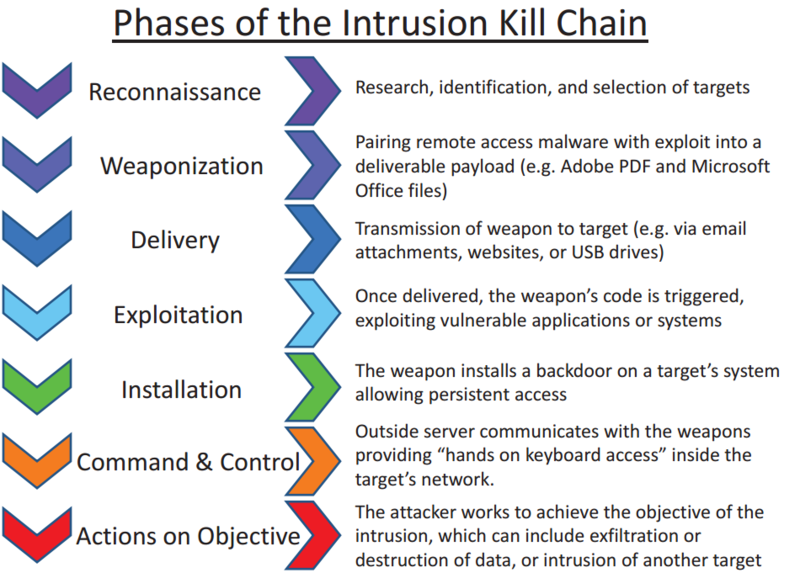

Un modèle de Kill Chain qui repose donc sur l'idée qu'une cyberattaque doit franchir sept phases consécutives pour réussir son action, de la phase de reconnaissance jusqu’à l’étape d’exfiltration des données. L'idée sous-jacente derrière ce modèle est qu'en rompant un maillon de cette chaîne, il devient alors possible de contrecarrer la cyberattaque.

Les sept étapes de la Kill Chain sont les suivantes :

- La reconnaissance : c'est l’étape préalable à tout mode opératoire. Il s'agit ici de choisir la cible (société, personne, et même composant), de collecter des informations sur elle. Dans l’exemple d’une cible humaine, l’attaque peut avoir une facette sociale et la reconnaissance prend place sur les réseaux sociaux. Dans l’exemple d’une attaque contre une société, la reconnaissance peut passer par l’identification des domaines, sous-domaines et autres adresses IP. Enfin, la reconnaissance est aussi (et surtout) l’identification des vulnérabilités par lesquelles le cyber-criminel pourrait passer.

- Armement : à la suite de la phase de reconnaissance, le cyber-criminel prépare les outils (et notamment le malware) qui seront utilisé durant sa future attaque.

- Livraison : l’objectif est simple ici, le cyber-criminel doit faire en sorte que l’outil développé arrive à l’endroit où il pourra nuire le plus. C’est à ce moment qu’est envoyé l’email de phishing, qu’est postée la clé USB infectée ou qu’est déployé le malware dans le réseau…

- Exploitation : comme son nom l’indique, il s'agit de l'activation du code malveillant sur la machine infectée pour exploiter la vulnérabilité technique et prendre la main sur le système de la cible.

- Installation : l’étape d’installation est une étape de consolidation de l’accès sur l'actif informatique. L’objectif est de s’installer (discrètement) dans la durée. C’est à ce moment que le cyber-criminel tente d’installer une porte dérobée sur la machine infectée.

- Commande et contrôle : après avoir ouvert un accès persistant sur la machine, le cyber-criminel établit un canal de communication entre le système compromis et un serveur externe de contrôle, appelé C2 (Command and Control) grâce à ce qui a été installé précédemment.

- Actions sur l’objectif : l’étape d’actions sur l’objectif est la dernière phase de la Kill Chain. Plusieurs actions peuvent alors survenir, comme l’exfiltration de données ou le chiffrement sur l'actif informatique. Durant cette étape, la machine infectée peut également être utilisée comme un point de saut permettant un déplacement latéral sur une autre machine.

Certains modèles de Kill Chain intègrent également une huitième étape, de monétisation, au cours de laquelle les cyber-criminels cherchent à récupérer de l’argent, à partir des ransomwares déployés précédemment ou en revendant des informations volées. En parallèle, le modèle théorique traditionnel ne détaille pas le fait que des groupes différents peuvent intervenir lors de ces sept étapes. Or, tous les groupes de cyber-criminels n’utilisent pas l’ensemble de ces étapes. Avec la professionnalisation des groupes de cyber-criminels et l’avènement d’une économie de la vulnérabilité, certains achèteront par exemple un accès initial auprès d’un autre groupe et débuteront alors leur action seulement à partir de la troisième étape. Toutes ces particularités demandent alors de faire évoluer le modèle et qui fait naître des versions alternatives à la Kill Chain.

Un modèle de Kill Chain qui évolue

Si le modèle Kill Chain était (et reste) un moyen efficace de décomposer les cyberattaques en phases séquentielles, il connaît certaines limites face à des modes opératoires modernes, dynamiques, qui peuvent sauter ou répéter certaines de ces étapes. Son utilisation reste théorique et peut se révéler moins efficace contre les attaques complexes qui feraient appel à des actions de désinformation, de fraude ou d’ingérence – voire des menaces internes. C'est pour répondre à ces limitations de linéarité et de granularité que de nouveaux référentiels sont apparus.

L’un des plus répandus est le framework MITRE ATT&CK (Adversarial Tactics, Techniques and Common Knowledge) qui se décompose sous la forme d’un référentiel de données exhaustif des tactiques et techniques utilisées par les cyber-criminels au travers des différentes phases qui composent une attaque. Contrairement à la Kill Chain qui se concentre principalement sur les étapes d'une attaque, le référentiel MITRE ATT&CK fournit un aperçu détaillé des comportements spécifiques d'attaque, ce qui aide à une meilleure compréhension et simulation des attaques. Si la reconnaissance est l’une des sept étapes de la Kill Chain, elle est l’une des… quatorze étapes du MITRE ATT&CK. Un modèle dynamique, plus adapté pour les organisations cherchant à réaliser des évaluations de sécurité plus granulaires et à améliorer leur posture de cybersécurité de manière proactive. Les équipes SOC et CSIRT font également appel à ce référentiel pour comprendre les cyberattaques auxquelles elles font face et comment réagir efficacement. D’où l’importance pour les opérateurs SOC et les éditeurs de solutions d’associer facilement les différents logs d’alertes émis à un élément du référentiel MITRE ATT&CK et ainsi pouvoir dérouler plus efficacement la réponse initiale.

Fruit d’une fusion entre les deux approches, la Unified Kill Chain a été développée grâce à une approche de recherche hybride, « combinant la science de la conception et les méthodes de recherche qualitative ». Telle que définie sur son site internet dédié, ce référentiel comporte 18 phases, découpées en trois grandes étapes : « In » (étape d’accès initial), « Through » (étape de prise de contrôle de la cible), et « Out » (étape de réalisation des objectifs).

Pour compléter la Kill Chain originelle, Ben Nimmo et Eric Hutchins de l’entreprise Meta ont proposé un nouveau référentiel : l'Online Operations Kill Chain. Cette nouvelle approche intègre les comportements malveillants en ligne, comme l’espionnage, la désinformation, les fraudes et plus encore. Cette nouveau référentiel s'articule autour de dix phases, couvrant des activités telles que l'acquisition d'actifs et leur déguisement, la collecte d'informations, la coordination ou encore le test des défenses.

D'autres référentiels plus spécifiques à certains secteurs ont vu le jour, à l’image du framework Cyber Fraud Kill Chain, développé par la société Optiv pour répondre aux cyberattaques contre les institutions financières.

Kill Chain, un outil indispensable pour la cyber-protection

Avec tous ces frameworks alternatifs, la Kill Chain reste plus que jamais un outil indispensable pour assurer la cybersécurité des entreprises et des organisations. Un outil sur lequel s’appuient aussi les équipes de Cyber Threat Intelligence, tant pour étudier les menaces cyber et les comprendre que pour améliorer en continu les protections des produits de cybersécurité.

En détectant dès les premières étapes la tentative de compromission, implémenter une stratégie de protection des terminaux permet d’endiguer la cyberattaque avant qu’elle n’arrive à sa phase finale. Pour vous protéger au quotidien, vous pouvez donc faire appel à des solutions de protection des terminaux. Les solutions de détection et de réponse (Endpoint Detection & Response – EDR) sont une première réponse pour protéger les terminaux, que viennent compléter les solutions de détection et de réponse élargie (eXtended Detection & Response – XDR). Ces dernières viennent agréger et analyser l’ensemble des données de vos actifs présents sur votre infrastructure (réseaux, terminaux, etc). En détectant les tentatives de connexion (reconnaissance), en identifiant les téléchargements de fichiers sur la machine et en utilisant un bac à sable pour analyser les fichiers (exploitation) ou encore en analysant le trafic réseau sortant (commande et contrôle), ces solutions peuvent détecter la menace sur les différentes étapes de la Kill Chain.

Et pour aller plus loin dans votre stratégie de sécurité, vous pouvez implémenter des solutions de firewalls et de détection des intrusions. Détection et prévention des exploitations de vulnérabilités, sécurité Web à travers du filtrage d'URL ainsi que d'IP et de domaines, ou encore segmentation du réseau ; les solutions de protection réseau vous apportent protection, contrôle et performances sur les différentes phases du modèle de la Kill Chain.

Bien qu'elle soit originellement conçue pour les environnements informatiques traditionnels (IT), il est important de noter que la Kill Chain peut également être utilisée dans les environnements industriels (OT). Dans ce cas de figure, les sept phases restent les mêmes ; seuls les critères de reconnaissance (protocoles et ports) ainsi que la cible finale (le système de contrôle industriel, ICS) diffèrent.