Il ransomware è diventato uno degli strumenti più noti in possesso dei criminali informatici. Nel tempo ha dimostrato la propria capacità di distruggere qualsiasi attività e comunità, indipendentemente dalle dimensioni e dal livello di sicurezza implementato – aziende marittime di portata internazionale messe in ginocchio dalla crittografia degli strumenti di produzione, ad esempio, ma anche il decesso di un paziente durante il trasferimento da un ospedale all'altro in Germania. Ma come si è passati, in soli 30 anni, da un semplice virus su floppy disk, che chiedeva un riscatto di poche centinaia di dollari, a una vera e propria rete criminale multimiliardaria con una struttura ben definita?

Facciamo un piccolo passo indietro, analizzando l'evoluzione del fenomeno ransomware.

La nascita del ransomware (1989-2006)

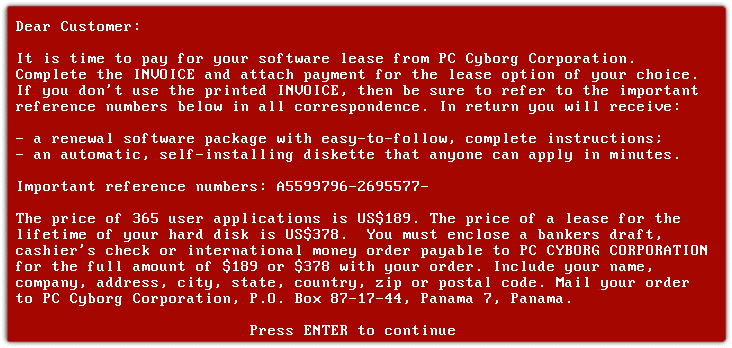

Contrariamente a quanto si crede, i primi ransomware non sono approdati con Internet. La carriera (ingloriosa) del malware ha inizio alla fine degli anni '80, con l'unico scopo di bloccare le postazioni di lavoro, prima di diffondersi per colpire individui e aziende con microcomputer. Nel 1989, fece la sua comparsa il "Trojan AIDS": il primo ransomware della storia del computer. Ma chi c'è dietro questa invenzione? In un periodo di grande allarme per la diffusione del virus dell'AIDS, il biologo Joseph L. Popp si occupò dell'invio di 20.000 floppy disk contenenti informazioni sulla malattia a gruppi di pazienti, istituzioni mediche e privati in 90 Paesi. Sebbene questi dischetti contenessero informazioni importanti sull'argomento, nascondevano anche un virus che criptava i file sulla macchina infetta dopo un certo numero di riavvii. Per ricevere il software di decriptazione, le vittime dovettero pagare un riscatto di 189 dollari. Il numero di dispositivi compromessi è ancora sconosciuto, ma Joseph Popp fu arrestato dall'FBI prima di essere dichiarato psicologicamente inadatto a sostenere un processo.

Figura 1: Interfaccia del ransomware Trojan AIDS (fonte: it.wikipedia.org)

Tuttavia, questo evento sconcertante non pregiudicò la successiva diffusione di attacchi DDoS e worm, che conquistarono a breve le prime pagine dei giornali. In effetti, il ransomware aveva un evidente punto debole: la possibilità di rintracciare il colpevole attraverso le informazioni di pagamento. La vera svolta avvenne quasi 15 anni dopo, in concomitanza con la nascita delle valute digitali e poi delle criptovalute, che offrivano modalità più snelle di pagamento dei riscatti e scambi di denaro, oltre a un certo grado di anonimato. I nuovi ransomware avevano una precisa funzione: sabotare i dati criptando tutti i file presenti sul disco senza compromettere il funzionamento del sistema operativo. In questo modo le vittime potevano accedere al loro sistema operativo, senza però riuscire a utilizzare i file in esso contenuti. Nel 2005, PGPCoder (o Gpcode), soprannominato il "ransomware da 20 dollari", fu uno dei primi ransomware distribuiti online. Il suo obiettivo era infettare i sistemi Windows prendendo di mira i file contenenti estensioni comunemente utilizzate come .rar, .zip, .jpg, .doc e .xls. Nel 2006, i livelli di decrittazione si fanno sempre più difficili, con il ransomware Archievus che adotta l'algoritmo di crittografia RSA, utilizzando un meccanismo di chiavi pubbliche e private asimmetriche. Prendendo di mira i contenuti personali degli utenti memorizzati nella cartella "Documenti" di Microsoft Windows, questo ransomware inseriva un file denominato "how to get your files back.txt" nella stessa cartella. Gli analisti e gli esperti di sicurezza informatica hanno poi scoperto che per decriptare qualsiasi file infetto si poteva utilizzare una singola password di 38 caratteri ("mf2lro8sw03ufvnsq034jfowr18f3cszc20vmw", non proprio facile da indovinare...) e ciò privò il ransomware Archievus del suo potere estorsivo.

Internet e la diffusione del ransomware (2007-2016)

Nella prima metà degli anni 2000, l'adozione di Internet è cresciuta senza sosta, portando quasi l'87% degli americani online alla fine del 2014. Questa diffusione ha fornito una base per lo sviluppo del ransomware WinLock e delle sue varianti tra il 2011 e il 2014 attraverso i canali di messaggistica, i social network, i forum e le reti peer-to-peer. La sua caratteristica era quella di non criptare i dati presenti sul computer infetto, ma di limitare l'accesso al sistema mostrando immagini pornografiche e una richiesta di pagamento tramite un servizio SMS. La prima evoluzione del ransomware, denominata "Locker", mirava a impedire l'avvio del sistema operativo.

In seguito, sono emerse diverse varianti che si spacciavano per organizzazioni delle forze dell'ordine, come Reveton nel 2012: questo ransomware bloccava i computer delle vittime e presentava richieste di riscatto mascherandole da finte multe. La sua diffusione è stata ampia, soprattutto sulle piattaforme peer-to-peer e nei siti pornografici, costringendo gli utenti a pagare rapidamente per evitare eventuali ritorsioni legate alla violazione del copyright o alla distribuzione di contenuti illegali. In seguito, le richieste di riscatto sono diventate sempre più creative per aumentare le possibilità di pagamento.

Le prime innovazioni tecnologiche del ransomware (2013-2016)

Il 2013 ha segnato una svolta tecnologica con il ransomware CryptoLocker e il suo server di "comando e controllo". “Attraverso l'utilizzo di un server di comando e controllo, il gruppo di aggressori poteva dialogare con la vittima e negoziare, prolungare o ridurre le tempistiche di distruzione dei dati. In questo modo aveva la possibilità di esercitare una pressione maggiore e di aumentare le opportunità di pagamento”, spiega Pierre-Olivier Kaplan, ingegnere di ricerca e sviluppo di Stormshield. Avviando campagne a tappeto su vasta scala, i criminali informatici riuscivano quindi controllare da remoto il carico di virus sulle macchine infette, negoziando con le vittime. Questa nuova strategia ha dato i suoi frutti: CryptoLocker ha generato 27 milioni di dollari nei suoi primi due mesi di attività. Va inoltre sottolineato che questo è stato uno dei primi ransomware a richiedere un riscatto in Bitcoin.

Nel 2014, il fronte degli attacchi si è ampliato con i primi assalti a tablet e smartphone Android, in cui i ransomware SimpleLocker e Sypeng venivano diffusi attraverso falsi messaggi di aggiornamento del software Adobe Flash.

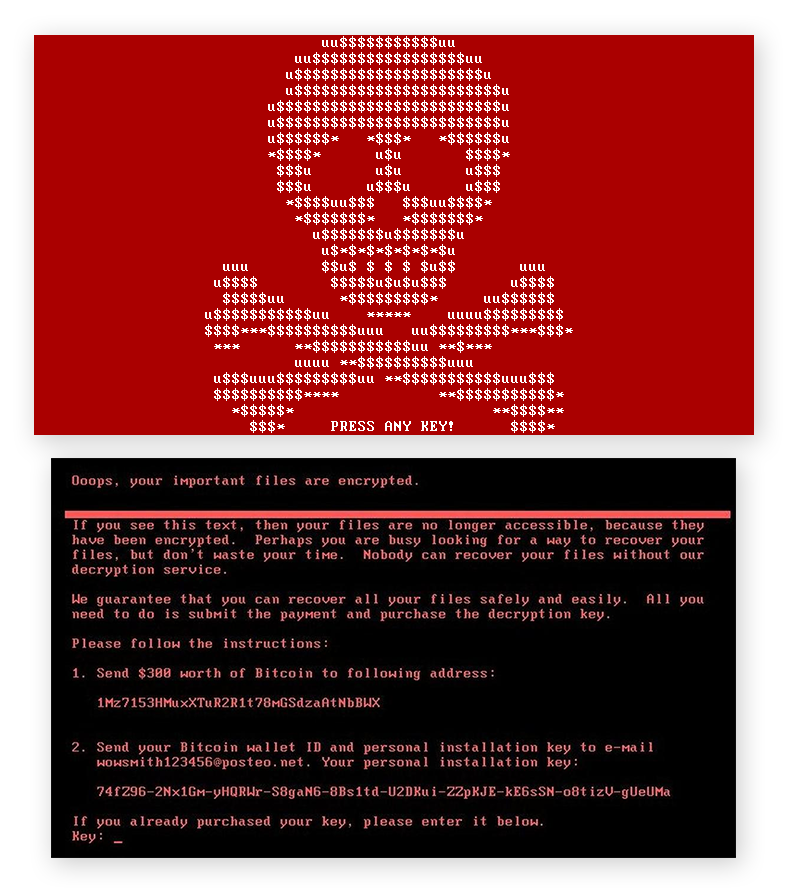

L'anno seguente è stata la volta degli utenti Linux, presi di mira dal ransomware Encoder, mentre nel 2016 Petya ha aperto la strada agli attacchi di phishing colpendo gli indirizzi e-mail aziendali. Quest'ultimo si nascondeva all'interno di un documento Word o PDF e veniva attivato dalle stesse vittime all'apertura del file (facendo così "detonare" il contenuto del malware). Un ransomware che non si limitava a bloccare l'accesso a determinati file, ma anche all'intero disco rigido criptando la tabella principale dei file. Il tutto accompagnato da un teschio rosso con ossa incrociate in bella vista sullo schermo e una chiara richiesta di riscatto. Questa rappresentazione grafica del ransomware, oltre a causare ripercussioni psicologiche sulle vittime, attirerà l'attenzione dei media, contribuendo così ad aumentare la consapevolezza della minaccia informatica tra il pubblico.

Figura 2: Interfaccia del ransomware Petya (fonte: avast.com)

L’insorgenza di attacchi “state-sponsored” a livello globale (2017-2018)

Il biennio 2017-2018 ha segnato un nuovo e dirompente sviluppo nella diffusione degli attacchi informatici. Con la pubblicazione di vulnerabilità Zero-Day sottratte a un'agenzia governativa statunitense, gli attacchi ransomware hanno acquisito la capacità tecnica di diffondersi a dismisura nelle reti condivise tra un'azienda e l'altra.

Nel 2017, WannaCry si è rivelato il ransomware di più alto profilo. In poche settimane ha colpito 300.000 computer in 150 Paesi, diffondendosi nei sistemi operativi Microsoft Windows attraverso la vulnerabilità EternalBlue. Il famoso teschio con ossa incrociate annunciava sugli schermi delle aziende la diffusione del ransomware da un sito all'altro nel giro di pochi minuti. Secondo Nicolas Caproni, responsabile del team Threat & Detection Research (TDR) di SEKOIA.IO, “WannaCry è stato probabilmente lanciato un po' troppo presto. Infatti, le sue capacità di spostamento laterale ne hanno fatto perdere il controllo, infettando il maggior numero possibile di macchine”. Di conseguenza, le centinaia di migliaia di aziende vittime di questo ransomware dalla diffusione incontrollata hanno investito molto in prodotti per il backup e il ripristino dei dati. Per tutta risposta, i criminali informatici hanno attaccato anche i punti di backup per poi cancellarli, impedendo così il ripristino dei dati, a meno che non venisse pagato un riscatto.

Utilizzato successivamente come arma nel conflitto di stato tra Russia e Ucraina, il ransomware NotPetya aveva la particolare caratteristica di riutilizzare elementi fondamentali di WannaCry, come lo sfruttamento delle vulnerabilità EternalBlue ed EternalRomance e anche lo spostamento laterale, entrambe rubate all'NSA qualche mese prima. Sebbene Microsoft avesse rilasciato una patch qualche settimana prima, questo ransomware ha dimostrato l'incapacità degli amministratori di aggiornare rapidamente i propri sistemi per far fronte all'attacco. Tuttavia, secondo Pierre Olivier Kaplan, “il ransomware era solo una copertura”. “Il vero scopo di NotPetya non era l'estorsione, ma la distruzione di dati su scala molto ampia, con interi Paesi sotto scacco. Queste gravi implicazioni geopolitiche sono ancora più rilevanti oggi, dato che NotPetya, presumibilmente nelle mani di gruppi criminali informatici russi, ha preso di mira l'Ucraina.” Cancellando i dati infatti, il ransomware non è stato utilizzato come mezzo di frode, ma come una vera e propria arma di distruzione digitale. Inoltre, ha aiutato a camuffare i tentativi di sabotaggio della metropolitana ucraina, dell'aeroporto di Kiev, della centrale nucleare di Chernobyl, della banca centrale e dell'azienda energetica nazionale dell'Ucraina. Alla fine del 2018, secondo Cyber Cover, il governo statunitense avrebbe stimato i danni attribuiti a questi due attacchi in oltre 10 miliardi di dollari.

L'era del Big Game Hunting (2019-2021)

Alla fine del 2019, il numero di incidenti ransomware è aumentato del 365%. Per non essere individuati dagli strumenti di sicurezza, i criminali informatici hanno scelto di non lanciare campagne su larga scala, come nel caso di WannaCry, preferendo invece colpire le grandi aziende. Questa nuova strategia, chiamata "big game hunting", prevede un modus operandi basato sul riconoscimento dell'ambiente in cui opera l'obiettivo e sullo sviluppo di scenari di attacco avanzati. I gruppi di aggressori analizzano quindi la vittima per adattare le richieste di riscatto, come spiega Nicolas Caproni: “Alcuni studi rivelano che i criminali informatici conducono indagini approfondite sui loro bersagli. Ad esempio, possono esfiltrare documenti finanziari per verificare se è stata stipulata un'assicurazione informatica e per quale valore, al fine di aumentare le possibilità di ottenere il pagamento di un riscatto. Si ritiene che alcuni gruppi dispongano addirittura di figure dedicate all'analisi e alla negoziazione”. Questa nuova strategia si è rivelata proficua, poiché la richiesta media di riscatto è triplicata, passando da 13.000 a 36.000 dollari.

Alla fine del 2019, il numero di incidenti ransomware è aumentato del 365%.

È in questo periodo che viene introdotto il meccanismo della doppia estorsione. Una strategia che si è rivelata formidabile: l'azienda presa di mira non solo viene colpita dalla richiesta di riscatto, ma viene anche minacciata di rivendere i propri dati nel darkweb. La divulgazione parziale dei dati critici rubati può essere decisiva per convincere le aziende colpite a pagare il riscatto, il più delle volte sotto forma di codice sorgente o di dati dei clienti. E il meccanismo può riguardare anche i clienti (o i pazienti) delle organizzazioni colpite: alcuni criminali informatici minacciano addirittura di divulgare i dati personali rubati. Nell'ottobre 2020, i pazienti di un centro di psicoterapia in Finlandia sono stati tra i primi a imparare la lezione a loro spese. Il gruppo di pirati informatici che avrebbe creato i ransomware Maze ed Egregor è stato tra i primi a utilizzare questo nuovo meccanismo. Oltre all'aspetto tecnico del ransomware, il modus operandi si distingue per una comunicazione costante con le vittime, esercitando pressioni per un pagamento rapido e minacciando di divulgare i dati. Una strategia che ha dato i suoi frutti: alla fine di novembre 2020, si ritiene che 300 aziende siano state vittime del ransomware Maze. Pochi mesi dopo, le campagne Egregor contavano più di 200 organizzazioni tra i loro obiettivi, con una media di 700.000 dollari di riscatto per vittima, secondo quanto riportato da ZDNet. Lo stesso meccanismo di divulgazione dei dati è stato poi utilizzato da Sodinokibi, commissionato dal gruppo REvil.

Nel 2020, il Big Game Hunting si intensifica con Darkside - tecnicamente simile a REvil - e con un attacco contro il colosso americano del trasporto e della distribuzione del petrolio, Colonial Pipeline. In questo caso, l'estorsione è arrivata a 5 milioni di dollari. L'anno successivo, l'FBI ha riferito di aver sequestrato somme di riscatto per un valore equivalente a 2,3 milioni di dollari in Bitcoin a seguito di un'operazione su larga scala contro lo stesso gruppo. Nel marzo 2021, al produttore Acer è stata presentata una richiesta per una somma record di 50 milioni di dollari, mentre nel maggio 2021 il fornitore di soluzioni IT Kaseya ha subito un attacco che si è ripercosso su oltre 1.500 clienti. Il riscatto richiesto in quell'occasione fu di 70 milioni di dollari.

Il settore della criminalità informatica si espande (2021-2022)

Una delle recenti evoluzioni nel modus operandi dei criminali informatici riguarda la comparsa delle piattaforme ransomware-as-a-service (RaaS). Queste consentono ai gruppi di aggressori meno esperti di accedere a un'infrastruttura completa, offrendo i vantaggi di campagne ransomware pronte all'uso. Le piattaforme forniscono soluzioni malevole a pagamento e possono anche riscuotere una percentuale del riscatto ottenuto dalle vittime. Alcuni gruppi criminali, che hanno investito nella ricerca e nello sviluppo di ransomware, creano poi dei franchising per commercializzarli. Uno di questi è il gruppo ransomware Conti, che si occupa della formazione di personale "junior", offrendo uno stipendio fisso e un sistema di partecipazione agli utili.

Secondo Pierre-Olivier Kaplan, il successo delle piattaforme "ransomware-as-a-service" sta portando a malware sempre più sofisticati: “Alla fine del 2010, il ransomware era in declino perché i pagamenti dei riscatti non erano protetti e potevano essere ricondotti a reti criminali. Con l'avvento e la proliferazione delle criptovalute, che garantiscono un certo grado di anonimato nei pagamenti dei riscatti, i trasferimenti di denaro sono diventati pressoché "sicuri" per i gruppi di aggressori. Inoltre, tra il 2010 e il 2020, sono stati apportati diversi miglioramenti ai meccanismi di propagazione, con varianti come Lockbit, DarkSide e Laspus$ che si distinguono per la loro estrema complessità. Per tutto il decennio hanno beneficiato di continui miglioramenti nei meccanismi di replica e di comunicazione con un server di controllo, in tutte le attività accessorie, ovvero il furto di dati. Negli ultimi anni, gli obiettivi sono rimasti invariati, ma i loro metodi di gestione e di esecuzione sono sempre più ambiziosi. Di conseguenza, il ransomware è diventato onnipresente.”

Nel 2021, emerge nel panorama informatico il ruolo degli Initial Access Brokers (IAB), gruppi specializzati nell'intrusione aziendale e nell’accesso iniziale, che "aprono la strada" ad altri gruppi malevoli in cambio di denaro. Credenziali compromesse, attacchi brute force e sfruttamento delle vulnerabilità... sono questi i mezzi con cui tali "rivenditori" ottengono l'accesso. "Gli attaccanti ransomware rappresentano i partner più affidabili per gli IAB: agiscono come acquirenti di backdoor e quindi affidano in outsourcing la prima fase delle loro intrusioni", spiega Nicolas Caproni. Secondo uno studio di SEKOIA.IO, ad esempio, nella seconda metà del 2021 gli attaccanti ransomware hanno avuto accesso a più di 1.000 elenchi di credenziali messi in vendita dagli IAB. Un nuovo ruolo tra i gruppi di aggressori che rappresenta una minaccia di portata pari a quella del ransomware. “La compravendita di accessi rappresenta la fase iniziale del processo ransomware”, continua Nicolas Caproni. “Si tratta di una grave minaccia ma, in sostanza, limitare il ransomware aiuterebbe a danneggiare gli IAB, che a sua volta garantirebbe che i ransomware non abbiano più porte secondarie per infiltrarsi nelle aziende.”

Ransomware: una storia infinita? L'elenco dei ransomware è già piuttosto lungo – ad oggi, le autorità europee stanno monitorando oltre 120 diverse tipologie. Inoltre, con l'emergere di nuove tecnologie (Web3, NFT, mobilità autonoma) e il riaccendersi di conflitti geopolitici, è lecito attendersi nuove forme di minacce informatiche. La storia del ransomware è quindi (purtroppo) tutt'altro che conclusa.