La superficie di attacco riguarda tutti i rischi di sicurezza informatica a cui un'azienda o un'organizzazione può essere esposta. È (spesso) molto ampia e questo comporta la possibilità di subire un attacco informatico praticamente da ovunque. Per questo motivo, al fine di poter anticipare la minaccia e mettere in atto le giuste contromisure, nel 2011 è stato introdotto un metodo per modellare gli attacchi informatici: la Kill Chain.

Ispirata a un concetto militare mirato ad analizzare la struttura di un attacco, la Kill Chain fornisce un quadro per comprendere meglio gli attacchi informatici e il modus operandi dei criminali informatici. Come funziona la Kill Chain? Di quante fasi si compone? Come si è evoluto il modello? E perché la Kill Chain è ancora una componente essenziale della protezione informatica? Questo articolo illustra e analizza il tema in modo approfondito.

Che cos'è la Kill Chain?

Sviluppata nel 2011 e pubblicata in un white paper dall'azienda americana Lockheed Martin, specializzata nel settore aerospaziale e della difesa, la Kill Chain nasce come quadro analitico per scomporre e comprendere le varie fasi di un attacco informatico. Un framework di prevenzione, inizialmente progettato per contrastare le intrusioni nelle reti informatiche da parte di minacce persistenti avanzate (APT) e originariamente conosciuto come Intrusion Kill Chain, evolutosi poi nell’attuale modello Cyber Kill Chain.

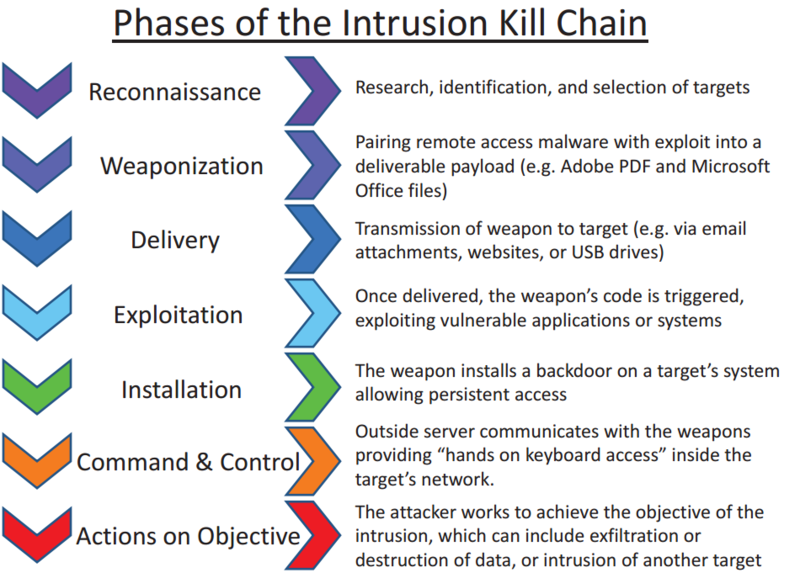

Si tratta di un modello di Kill Chain basato sull'idea che un attacco informatico debba passare attraverso sette fasi consecutive per avere successo: dalla ricognizione all'esfiltrazione dei dati. L'idea alla base di questo modello è che, rompendo un anello della catena, sia possibile sventare l'attacco informatico.

Le sette fasi della Kill Chain sono le seguenti:

- Ricognizione: è la prima fase di qualsiasi procedura operativa. Si sceglie l'obiettivo (azienda, persona o anche componente) e si raccolgono informazioni in merito. Nel caso di un obiettivo umano, l'attacco può avere un aspetto sociale e la ricognizione avviene sui social network, mentre per un attacco a un'azienda, la ricognizione può includere l'identificazione di domini, sottodomini e altri indirizzi IP. Infine, questo processo implica anche (e soprattutto) l'identificazione delle vulnerabilità attraverso le quali il criminale informatico potrebbe ottenere l'accesso.

- Armamentario: dopo la fase di ricognizione, il criminale informatico prepara gli strumenti (e in particolare il malware) che saranno utilizzati durante il suo futuro attacco.

- Consegna: qui l’obiettivo è semplice. Il criminale informatico deve assicurarsi che lo strumento sviluppato arrivi dove può fare più danni. Questo è il momento in cui viene inviata l'e-mail di phishing, viene spedita la chiavetta USB infetta o viene distribuito il malware sulla rete...

- Sfruttamento: come suggerisce il nome, questo comporta l'attivazione del codice malevolo sulla macchina infetta per sfruttare la vulnerabilità tecnica e prendere il controllo del sistema.

- Installazione: questa fase consolida l'accesso alla risorsa informatica. L'obiettivo è stabilire un'influenza persistente e discreta nel tempo. A questo punto il criminale informatico cerca di installare una backdoor sulla macchina infetta.

- Comando e controllo: dopo aver ottenuto un accesso permanente alla macchina, il criminale informatico stabilisce un canale di comunicazione tra il sistema compromesso e un server di controllo esterno, chiamato C2 (Command and Control) grazie a quanto installato in precedenza.

- Azioni sull'obiettivo: questa è l'ultima fase della Kill Chain. Si possono quindi intraprendere diverse azioni, come l'esfiltrazione dei dati o la crittografia delle risorse IT. In questa fase, la macchina infetta può anche essere utilizzata come base di partenza per uno spostamento laterale verso un'altra macchina.

Alcuni modelli di Kill Chain prevedono anche un'ottava fase, quella della monetizzazione, in cui i criminali informatici cercano di ricavare denaro dal ransomware implementato o dalla rivendita delle informazioni sottratte. Tuttavia, il modello teorico tradizionale non specifica il fatto che in queste sette fasi possano essere coinvolti gruppi diversi e non tutti i gruppi criminali informatici le utilizzano. Con l'evoluzione dei gruppi di criminali informatici e la nascita di un'economia basata sulle vulnerabilità, alcuni gruppi potrebbero, ad esempio, acquistare l'accesso iniziale da un altro gruppo e avviare le loro operazioni solo a partire dalla terza fase. Tutte queste variabili dimostrano che il modello deve evolversi, originando versioni alternative della Kill Chain.

Un modello di Kill Chain in evoluzione

Anche se il modello della Kill Chain è stato ed è tuttora utile per suddividere gli attacchi informatici in fasi sequenziali, presenta dei limiti rispetto ai metodi moderni e dinamici, che possono saltare o ripetere alcune di queste fasi. Sebbene tale il modello possa essere utile in teoria, potrebbe non essere altrettanto efficace quando si affrontano attacchi più sofisticati o quando sussistono minacce provenienti dall'interno dell'organizzazione. È in risposta a questi limiti di linearità e granularità che sono emersi nuovi modelli di riferimento.

Uno dei più utilizzati è il framework MITRE ATT&CK (Adversarial Tactics, Techniques and Common Knowledge) che funge da archivio completo delle tattiche e delle tecniche impiegate dai criminali informatici nelle diverse fasi di un attacco. A differenza della Kill Chain, che si concentra principalmente sulle fasi di un attacco, MITRE ATT&CK fornisce una panoramica dettagliata di specifici comportamenti di attacco, aiutando a comprendere e simulare meglio le tecniche utilizzate. La ricognizione è una delle sette fasi della Kill Chain, ma è anche una delle quattordici fasi del MITRE ATT&CK. Un approccio flessibile e moderno, ideale per le organizzazioni che vogliono condurre valutazioni di sicurezza dettagliate e rafforzare in modo proattivo la difesa informatica. Anche i team SOC e CSIRT utilizzano questo modello per analizzare gli attacchi informatici che si trovano ad affrontare e per rispondere in modo efficace. Da qui l'importanza, per gli operatori SOC e gli esperti in sicurezza, di correlare rapidamente i diversi log di allerta a elementi specifici del repository MITRE ATT&CK, in modo da poter attuare una risposta iniziale più mirata ed efficace.

Frutto di una fusione tra i due approcci, la Unified Kill Chain è stata sviluppata utilizzando un approccio di ricerca ibrido, "combinando la scienza della progettazione e i metodi di ricerca qualitativa". Come illustrato sul sito web dedicato, questo modello comprende 18 fasi, suddivise in tre stadi principali: “In” (accesso iniziale), “Through” (presa di controllo dell'obiettivo) e “Out” (raggiungimento degli obiettivi).

Per completare la Kill Chain originale, Ben Nimmo ed Eric Hutchins di Meta hanno proposto un nuovo modello di riferimento: l'Online Operations Kill Chain. Questo nuovo approccio include i comportamenti malevoli online, come lo spionaggio, la disinformazione, le frodi e altro ancora. Si articola in dieci fasi, che comprendono attività quali l'acquisizione e l'occultamento delle risorse, la raccolta delle informazioni, il coordinamento delle azioni e la verifica delle difese.

Attualmente sono emersi altri modelli più specifici per il settore, come il Cyber Fraud Kill Chain, sviluppato da Optiv in risposta agli attacchi informatici alle istituzioni finanziarie.

La Kill Chain, uno strumento essenziale per la protezione informatica

Con tutti questi modelli alternativi, la Kill Chain rimane uno strumento essenziale per garantire la sicurezza informatica di aziende e organizzazioni. È ampiamente utilizzata dai team di Cyber Threat Intelligence per studiare e comprendere le minacce informatiche e per migliorare continuamente la protezione offerta dai prodotti di sicurezza informatica.

Se un tentativo di compromissione viene rilevato nella fase iniziale, l'adozione di una strategia efficace di protezione degli endpoint può essere in grado di contenere l'attacco informatico prima che evolva e raggiunga lo stadio finale. Per una sicurezza quotidiana è bene ricorrere a soluzioni di protezione dei terminali, come EDR (Endpoint Detection & Response – EDR) che rappresenta il primo passo per la difesa degli endpoint, integrate dalle soluzioni XDR (eXtended Detection & Response ). Queste aggregano e analizzano tutti i dati provenienti dagli asset dell'infrastruttura (reti, terminali, ecc.). Attraverso il rilevamento dei tentativi di connessione (ricognizione), l'identificazione dei file scaricati sul computer e l'utilizzo di una sandbox per analizzarli (sfruttamento) o l'analisi del traffico di rete in uscita (comando e controllo), tali soluzioni sono in grado di rilevare la minaccia in diverse fasi della Kill Chain.

Un ulteriore passo avanti nella strategia di protezione, consiste nell'implementazione di soluzioni firewall e di rilevamento delle intrusioni. Queste soluzioni offrono una protezione completa attraverso le varie fasi del modello Kill Chain, gestendo il rilevamento e la prevenzione delle vulnerabilità, garantendo la sicurezza web tramite il filtraggio di URL, IP e domini, e migliorando la segmentazione della rete per ottimizzare controllo e prestazioni.

Sebbene sia stata originariamente progettata per gli ambienti IT tradizionali, è importante notare che la Kill Chain può essere utilizzata anche in ambienti industriali (OT). In questo caso, le sette fasi rimangono le stesse; differiscono solo i criteri di riconoscimento (protocolli e porte) e l'obiettivo finale (il sistema di controllo industriale, ICS).